Numerosos fabricantes trabajan contrarreloj para distribuir a tiempo actualizaciones que permitan enfrentar las vulnerabilidades Meltdown y Spectre, conocidas esta semana, y que afectan microprocesadores de Intel, AMD y ARM instalados a escala global en PCs, servidores y teléfonos móviles.

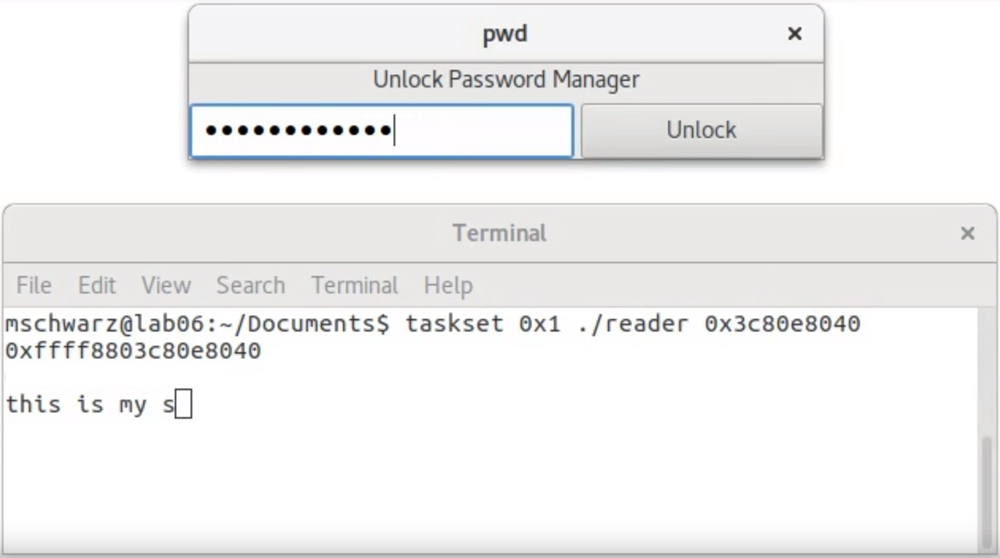

Michael Schwarz, doctor en seguridad informática en la Universidad Tecnológica Graz, en Austria, es uno de los expertos a quienes se atribuye la detección de Meltdown. Schwarz ha publicado un video donde demuestra una ejecución práctica del ataque Meltdown. En la demostración puede verse, en tiempo real, como una contraseña es leída en un sector protegido de la memoria de la CPU.

La prueba de concepto no requiere derechos de acceso como administrador a la computadora. Todos los procesadores fabricados por Intel después de 1995 están afectados. El ataque funciona indistintamente del kernel utilizado, comenta Schwarz vía Twitter.

“Extraemos la contraseña mientas esta es digitada en la aplicación. Meltdown puede ser utilizado para espiar los datos almacenados en la memoria, incluido todo cuanto el usuario escriba”, escribe el experto.

El código estará pronto disponible “para todos”

Schwarz anuncia además que los investigadores darán a conocer el código de ataque, y la forma en que se realizó la prueba de concepto, tan pronto estén disponibles las actualizaciones de seguridad, algo que a su juicio ocurrirá durante la próxima semana.

Intel ha comenzado a distribuir actualizaciones de seguridad en forma de firmware y parches para los chips afectados.

La demostración de Schwarz (vía YouTube)