Aunque las vulnerabilidades que afectan a procesadores de Intel, AMD y ARM fueron dadas a conocer a la opinión pública esta semana, las empresas afectadas han sabido del problema desde el 1° de junio pasado. Después de conocidas las vulnerabilidades, la valoración bursátil de Intel cayó en 3,4%.

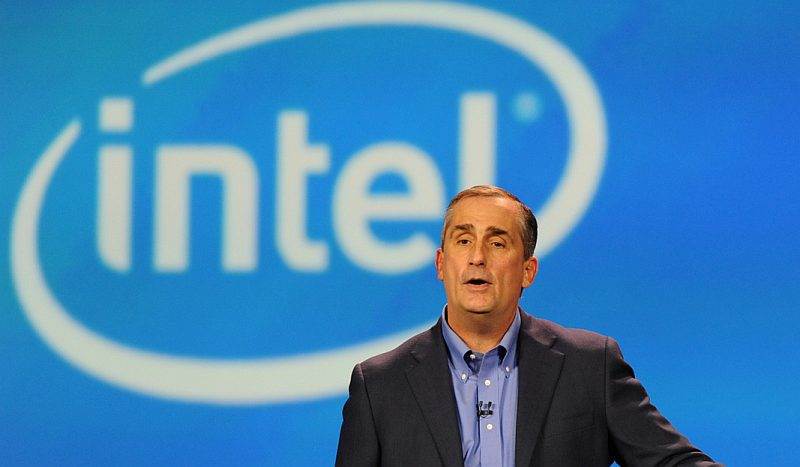

La publicación Business Insider comenta que diversos analistas financieros manifestaron sorpresa y extrañeza en noviembre al saber que Brian Krzanich había vendido acciones personales en Intel por 24 millones de dólares. Al concretarse la operación, Krzanich conservó únicamente 250.000 acciones de la empresa; es decir, el mínimo al que le obliga su contrato laboral.

Intel desmiente que la transacción bursátil tenga relación alguna con la crisis que estos días afecta a la empresa. “La venta de acciones por parte de Brian es un tema aparte, y ha conservado las acciones requeridas” comentó un portavoz de Intel a Business Insider. Según el representante de Intel, la venta estaba planeada desde hacía varios meses, por lo que no puede ser considerada ilegal.

Sin embargo, según documentos oficiales, Krzanich decidió el 30 de octubre vender las acciones; es decir, cuatro meses después que Google, mediante su iniciativa Project Zero, notificara a la empresa sobre el formidable problema de seguridad, que Intel se niega a calificar de fallo o error.

Por su parte, la autoridad estadounidense de supervisión de valores y operaciones financieras ha decidido no comentar, al menos por ahora, si está investigando al máximo ejecutivo de Intel.

En su blog, Google escribe que todo comenzó cuando el ingeniero Jann Horn, de Project Zero, demostró la forma en que agentes malignos podían ejecutar código especulativo para leer la memoria del sistema, que en principio no debería estar disponible para el proceso en cuestión.

El procedimiento haría posible para elementos no autorizados obtener acceso a contraseñas, claves de cifrado e información sensible. Dos de las tres vulnerabilidades han sido denominadas Spectre, en tanto que la tercera es conocida como Meltdown. Esta última vulnerabilidad elude el mecanismo que impide a las aplicaciones obtener acceso a la memoria aleatoria del sistema, mientras que Spectre induce a otras aplicaciones a acceder a locaciones dispersas de su propia memoria.

Spectre afecta indistintamente a procesadores de Intel, AMD y ARM, aunque su utilización es mucho más compleja que Meltdown. Según se indica, para los investigadores no fue posible activar Meltdown en procesadores AMD ni ARM. Precisamente este factor habría llevado a suponer que el problema sólo afectaba a los procesadores de Intel. Es decir, hasta ahora no había claridad en el sentido que no se trataba de una vulnerabilidad, sino de tres.

Fotografía de Brian Krzanich: Intel Press

Más información sobre Brian Krzanich en Diario TI