Cómo funciona la técnica de SIM swapping y qué podemos hacer para mitigar los riesgos

Todo servicio que use como método de autenticación un SMS queda vulnerable con esta técnica.

Todo servicio que use como método de autenticación un SMS queda vulnerable con esta técnica.

Los CIOs y CISOs se enfrentan a la tarea de superar importantes retos, al tiempo que trabajan para manejar las iniciativas que se han vuelto críticas para la operación de un negocio.

Los despegues de vuelos nacionales en todo EE.UU. fueron temporalmente suspendidos el miércoles por la mañana, tras un fallo informático en un sistema crítico de seguridad aérea.

Once de las 98 vulnerabilidades abordadas se clasifican como “críticas”, es decir, que podrían utilizarse para obtener el control remoto de máquinas Windows vulnerables con poca o ninguna intervención del usuario.

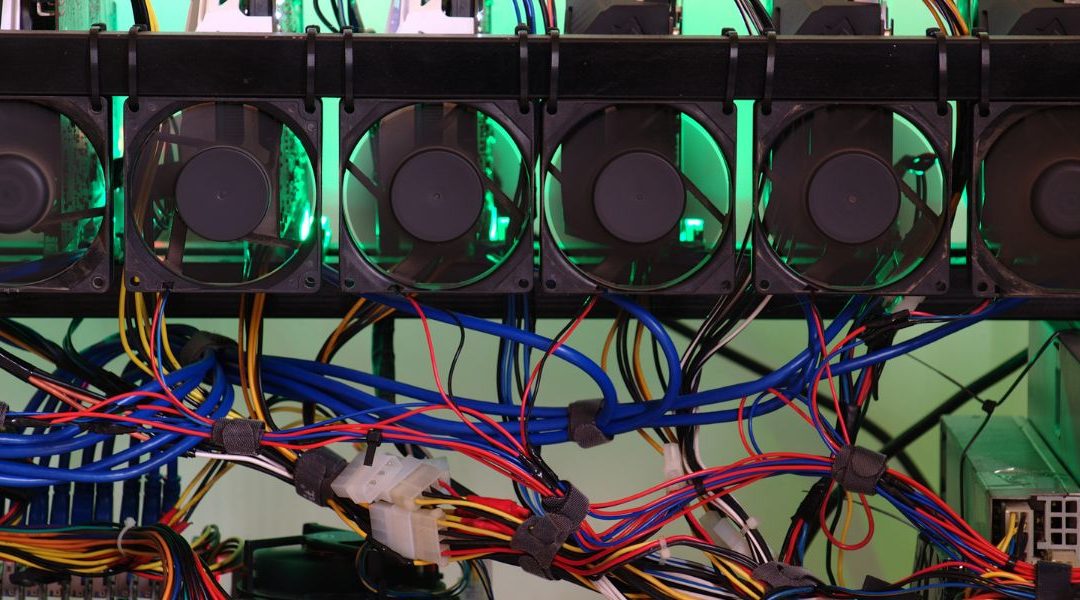

Llos actores de amenazas crearon más de 130,000 cuentas en varias plataformas, incluidas Heroku, Togglebox y GitHub, para realizar operaciones de criptominería.

Una parte de la red tecnológica de la empresa de medios de comunicación se ha visto comprometida, lo que ha obligado a los empleados a trabajar desde casa.

A un año de su descubrimiento, solo el 21% de las organizaciones de América Latina han remediado completamente la vulnerabilidad, según Tenable.

ESET ha analizado la publicación para la venta en un conocido foro de hacking de una supuesta base de datos que contiene 487 millones de números de usuarios y usuarias de WhatsApp de 84 países diferentes.

Cuando los usuarios buscan ciudades chinas clave, reciben spam de cuentas que parecen ser bots.

ESET alerta que las aplicaciones maliciosas roban contactos, mensajes SMS, graban llamadas telefónicas e incluso mensajes de chat de aplicaciones como Signal, Viber y Telegram.