Los ataques de ransomware por correo electrónico han aumentado ligeramente en el último mes a nivel global, según ha podido constatar el equipo de investigación de Proofpoint. Lo novedoso de este repunte es que los ciberdelincuentes han empleado el software malicioso como carga útil o payload de primera fase, al contrario de lo que se hacía hasta hace un año cuando se usaban primero downloaders y después estos lanzaban el ransomware como payload secundario o final. Este cambio podría suponer el regreso de las grandes campañas de ransomware detectadas en 2018.

Avaddon, Buran, Darkgate, Philadelphia, Mr. Robot o Ranion han sido algunas de las familias de ransomware utilizadas en estos ataques. Cada una de ellas dejaba encriptados los archivos de la víctima hasta que se pagase su rescate. A diario se producían entre uno y 350.000 mensajes por campaña, llegando incluso a más de un millón de mensajes como así ha sido en el caso de Avaddon entre los días 4 y 10 de junio. Estos ataques se han dirigido principalmente a los sectores de educación, fabricación, transporte, entretenimiento, tecnología, salud y telecomunicaciones.

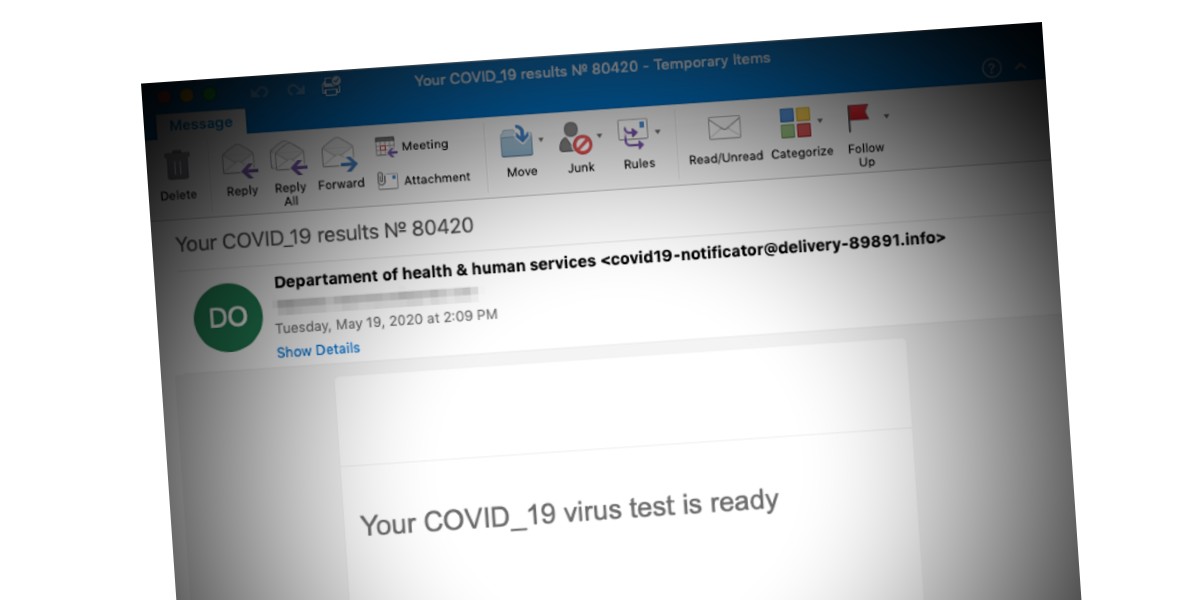

Los atacantes enviaban mensajes en el mismo idioma que distintos usuarios ubicados en Estados Unidos, Francia, Alemania, Grecia e Italia. Siguiendo con el caso de Avaddon, cuya aparición es la más reciente de las familias de ransomware mencionadas, se optaba por seguir el modelo de ransomware como servicio (RaaS) mediante el cual los ciberdelincuentes pagan a otros por el uso del ransomware en lugar de crear ellos mismos el software malicioso y la infraestructura. Para llamar la atención, en los asuntos del correo electrónico se ponían frases del tipo “¿eres tú?”, “¿lo conoces?” o “me gusta esta foto” y, una vez abierto el archivo adjunto, aparecía un mensaje en pantalla en el que se pedía a la víctima el pago de una cantidad en bitcoins para desencriptar los documentos, entre otras trabas. La COVID-19 también encabezaba como cebo los correos de las campañas maliciosas con el ransomware Mr. Robot, que avisaban de supuestos resultados de analíticas para detectar el virus en pacientes, mientras que en el caso de Philadelphia, los correos simulaban proceder de fuentes institucionales que hablaban del cierre de empresas a causa de la pandemia.

Esta reaparición del ransomware como payload inicial se ha producido de forma inesperada tras un largo periodo de relativa calma. Según Proofpoint, este cambio en las tácticas de los ciberdelincuentes podría ser un indicador de la vuelta del ransomware con nuevos señuelos. Por el momento, el volumen de estos ataques es bajo, si se compara con la actividad registrada en 2018, pero es digno de mención. Lo que sí queda claro es que el panorama de las amenazas continúa transformándose a gran velocidad y quienes están en la defensa deben esperar lo inesperado.

Ilustración: Proofpoint