Debe ser una señal de los tiempos. El mundo se está cansando tanto de todas esas masacres de malware en el lejano oeste de Internet, que la seguridad aumenta proporcionalmente su atractivo. El reciente debate de NetEvents EMEA Press Spotlight – Consideraciones de seguridad empresarial para la nube – Contenedores, perímetros y controles de acceso – aportó inteligencia a la situación.

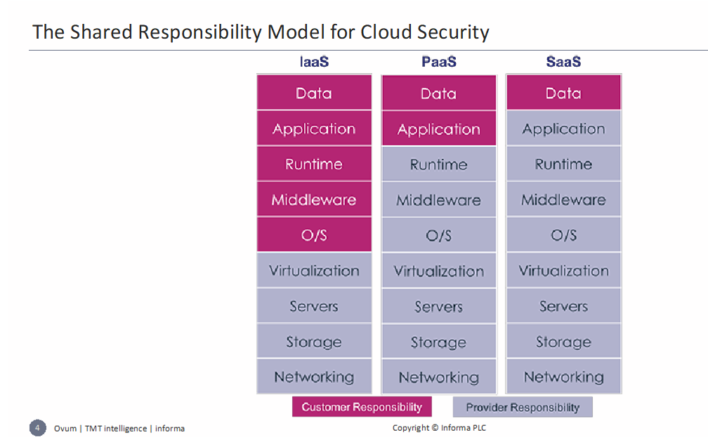

El analista principal de Ovum, Rik Turner, discutió los desafíos y, comenzando con Cloud Security, presentó el Modelo de Responsabilidad Compartida -gráfico a continuación-, y se sorprendió de lo poco que la audiencia lo conocía.

Su diagrama muestra tres mecanismos de provisión diferentes, o formas de consumir servicios en la nube: Infraestructura como Servicio (IaaS), Plataforma como Servicio (PaaS) y Software como Servicio (SaaS). Entonces, ¿cuál es la responsabilidad de seguridad compartida entre el cliente y el proveedor de servicios cloud?

En IaaS, por ejemplo: Amazon Web Services (AWS) se encarga de todos los elementos grises, desde la virtualización hasta networking. Pero lo demás es responsabilidad de los clientes. “No te devolverán el dinero si sufres una brecha porque no aseguraste las capas superiores.” Del mismo modo, en PaaS usted es responsable de la seguridad en las dos capas superiores. “Si algo sale mal con una de esas partes, AWS tendría que reembolsar algo de dinero, o compensarte de alguna otra manera”.

El modelo de seguridad compartida es claramente muy importante para cualquier empresa que migre a la nube: la empresa tendrá que cuidar la seguridad en todos los puntos en color púrpura. De este modo, estas son los elementos esenciales que los proveedores de seguridad proporcionan a la empresa.

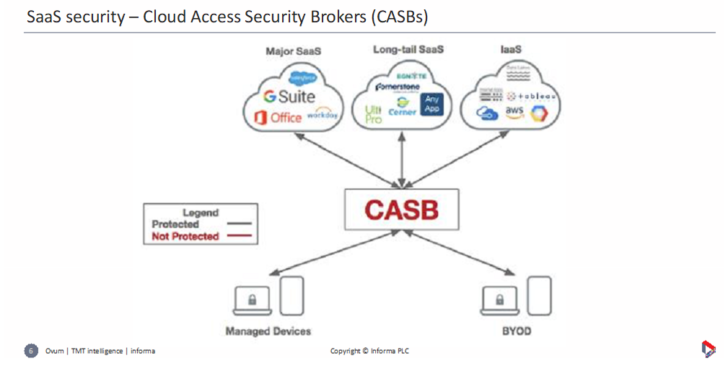

La satisfacción, y la tentación, del SaaS, es que era tan fácil suscribirse – el departamento de TI ni siquiera necesitaba saberlo – de ahí toda la noción de Shadow IT y el surgimiento de los Cloud Access Security Brokers (CASB) que se sitúan entre los usuarios y sus servicios – Fig 2. CASB fue la primera respuesta de seguridad, por así decirlo, a la adopción de la nube, pero: “Muchos de los proveedores de CASB han sido adquiridos por terceros y ahora forman parte de empresas de seguridad mucho más grandes con carteras grandes y amplias”.

IaaaS y PaaS son más complicados, porque el cliente corporativo tiene una mayor responsabilidad en la seguridad. Además, ya no se trata sólo de habilitar máquinas virtuales (VM) debido al creciente uso de contenedores, microservicios o servicios Serverless, cada uno con su propio formato. Es un avance: Las VM eliminan la dependencia de los servidores físicos; los contenedores ahorran la activación de nuevas VM, y Serverless significa que puede olvidarlas y sólo especificar las funciones a soportar, con un ahorro del 70 al 80 por ciento en costes de infraestructura.

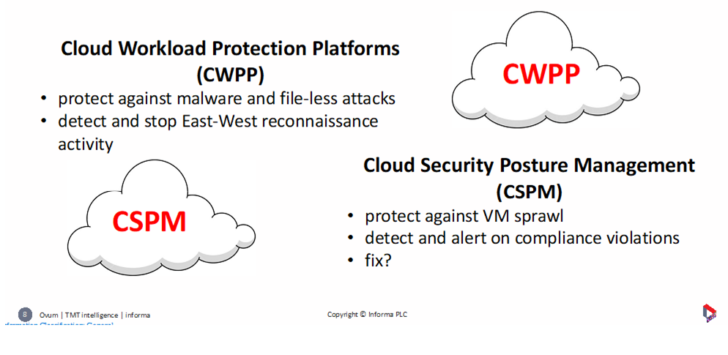

Por lo tanto, ahora se habla más de las Plataformas de Protección de Cargas de Trabajo en la Nube – que bloquean y corrigen los ataques, y reinician la carga de trabajo en otro lugar – y de la Gestión de Seguridad en la Nube (CSPM, por sus siglas en inglés), véase el cuadro que se muestra a continuación.

La CSPM es esencialmente una función de observancia. Ahora es tan fácil crear otra instancia, ya sea en la comunidad de desarrolladores o en el entorno de producción real, que de repente tienes otras 50 VMs que seguridad desconocía. Por lo tanto, la tecnología de CSPM supervisa y gestiona la propagación de las máquinas virtuales para garantizar el cumplimiento de las políticas de la empresa.

Rik Turner sugirió: “Personalmente creo que estos dos mundos finalmente convergerán, porque la MSPC está comenzando a moverse en el sentido de hacer la remediación en lugar de simplemente alertar. Así que, esos dos se convertirán en uno…. Es un poco más difícil con los contenedores, en la medida en que se empiezan a ver paquetes más pequeños de código”. Y Serverless: “las cosas se vuelven más efímeras… la vida de una unidad de código que se ejecuta en un entorno sin servidor puede ser cuestión de milisegundos. ¿Cómo lo aseguro?” La teoría es que nos estamos moviendo hacia un mundo DevSecOps, donde los desarrolladores se hacen responsables de la integración de la seguridad: “No es una preocupación tradicional de los desarrolladores, pero estamos empezando a ver eso”.

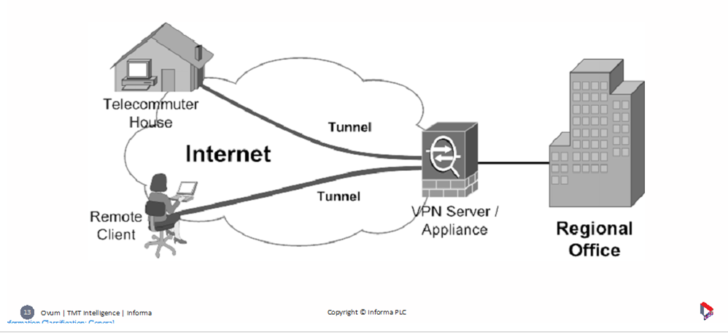

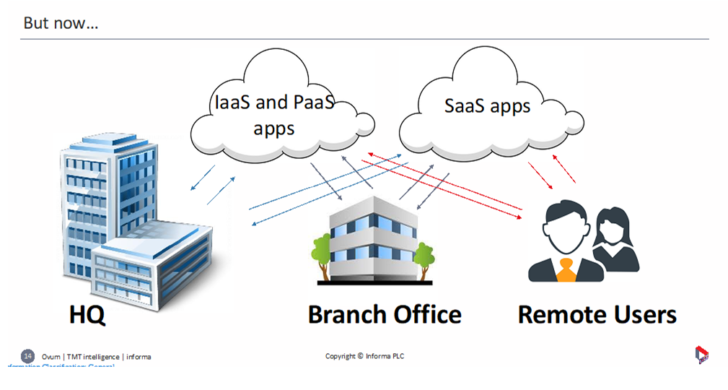

En cuanto a los perímetros y el control de acceso, Rik dijo: “la razón por la que quiero separarlos es porque este es el mundo tradicional de las redes privadas virtuales… todas cosas del viejo mundo. Ahora, no sólo sus aplicaciones se están moviendo hacia todo tipo de entornos, sino que, fundamentalmente, sus usuarios han ido a todas partes… Por lo tanto, veo mucha más complejidad en términos de problemas de acceso y control de acceso de la que había antes”.

Pero ahora…

Tras esta clara introducción, Rik abrió el debate con su panel integrado por representantes de Hotshot Technologies, nCipher Security, NetFoundry, Versa Networks y BA TestLabs.

Atchison Frazer, Director Global de Marketing de Versa Networks, explicó: “Versa es un innovador en el espacio de infraestructura SD-WAN o WAN… uno de los pocos proveedores que desde el principio implementó un firewall UTM de última generación y seguridad web en la misma plataforma que la funcionalidad SD-WAN. El problema para nuestros clientes no es tanto el tráfico local; todos los proveedores de SD-WAN cifran el tráfico local con los más altos estándares”.

Philip Griffiths, Head of EMEA Partnerships, NetFoundry: “Estamos cambiando la forma en que el mundo conecta sus aplicaciones”. Refiriéndose a los ejemplos de Rik, añadió: “Así que un desarrollador de DevOps podría crear conectividad entre sus sucursales, dispositivos, contenedores, entornos de máquinas virtuales -cualquier cosa en cualquier lugar- utilizando sólo Internet pública…. en cuestión de minutos, utilizando las APIs en un enfoque totalmente nativo en la nube”. Ofrecer la seguridad, el rendimiento y la fiabilidad de la fibra a través de la Internet pública.

Peter Galvin, Chief Strategy and Marketing Officer, nCipher Security – “una compañía que ofrece un módulo de seguridad de hardware para la protección de aplicaciones y datos críticos para el negocio, como los pagos digitales, el acceso a la nube, la encriptación de la información y la protección de las claves y el hardware, lo que proporciona un nivel muy alto de seguridad”.

Aaron Turner, CEO y cofundador de Hotshot Technologies: “una compañía de seguridad que proporciona la mejor seguridad para proteger a los clientes menos sofisticados de los atacantes más sofisticados. Tomamos el poder de una encriptación de entropía muy alta, la combinamos con los servicios de localización que están disponibles y ayudamos a la gente a cambiar a un verdadero modelo de confianza cero para la mensajería, la colaboración y la identidad”.

Jan Guldentops, Director, BA Test Labs: “Llevo 20 años jugando con la seguridad, a veces como periodista, a veces como consultor imparcial. Lo que me gustaría hacer hoy es tomar todas estas ideas geniales, toda la terminología y ver qué puede ser real y cuáles son los problemas”.

Rik observó que el panel tenía cuatro proveedores no competidores, todos con diferentes enfoques. De éstas, sólo nCipher se clasificaría como una “verdadera compañía de seguridad” porque “la razón por la que existe es para asegurar las cosas”. El analista describió a Hotshot como “un proveedor de aplicaciones que, si bien provee aplicaciones seguras, está en el negocio de vender seguridad para las aplicaciones”. NetFoundry es una empresa de aplicaciones de red que puede, si es necesario, vender al mismo tiempo SD-WAN, y también de forma independiente como alternativa a SD-WAN”. Entonces: “Se podría decir que Versa está realmente integrando la seguridad desde el principio en las ofertas de SD-WAN. Así que, es un poco diferente. Pero todavía tienen, cada uno de ellos, su propia visión de lo que son los grandes problemas de la seguridad en la nube e igualmente, del acceso a la red y el control de acceso”.

Empezamos con Jan Guldentops, quien destacó que la gente que no puede gestionar la seguridad utiliza la nube como excusa: “Vamos a externalizar hacia la nube, ya que ahí todo es seguro y todos los problemas han desaparecido”. Ese es el primer concepto erróneo que veo todo el tiempo. Vamos a la nube sólo para poder asegurarnos”. También reiteró el punto de vista de Rik acerca de la necesidad de que la seguridad esté integrada en el diseño, en lugar de atornillada posteriormente.

Peter Galvin no estuvo de acuerdo. Para él, el impulsor de la nube es la agilidad y la reducción del gasto en centros de datos. Pero lo que se pasó por alto fue la capa superior de la Responsabilidad Compartida de Rik: la necesidad de proteger los propios datos. Guldentops nos recordó que esta protección es, por cierto, también un requisito legal.

Phillip Griffiths señaló que la gente se precipitaba a la nube con razonamientos obsoletos: “lo que ahora consideramos erróneo solía ser una buena práctica.” Criticó el uso excesivo del término “confianza, cero”: “no puedes aducir confianza cero si confías en la red o en el perímetro”. Aaron Turner estuvo de acuerdo respecto a las ideas anticuadas acerca del perímetro, refiriéndose luego al reciente Informe de investigación de violación de datos de Verizon, según el cual se ha duplicado el número de ataques a nivel de estado nacional contra las pequeñas empresas: “¿Cómo se va a defender una pequeña empresa promedio contra un adversario que es un estado nacional?” De ahí el énfasis de su compañía en: “una nueva solución que ayuda a las personas menos sofisticadas a protegerse de los adversarios más sofisticados”.

La conversación se trasladó a las falsas expectativas de los cortafuegos perimetrales en un mundo en el que cada dispositivo conectado a la nube es ahora un endpoint potencialmente vulnerable. Vemos, una vez más, una tendencia a confiar la seguridad a la nube y al último add-on, en lugar de ver la necesidad de incorporarla en el diseño.

Griffiths cambió el énfasis de la confianza a la verificación: “trabajamos con una agencia gubernamental que tiene tres letras en su acrónimo. Para acceder a las aplicaciones en la nube, deben pasar cinco puntos de confianza. Tienen que tener un cliente en su portátil, introducen una contraseña en ese portátil, llevan un reloj con un hardware inviolable, ponen su pulgar en ese reloj para dar pruebas biométricas de confianza y ese reloj también hace un electrocardiograma, lo que impide realizar la validación bajo coacción”.

Cuando el grupo se recuperó de la bomba paranoica descrita por Griffiths, Guldentops nos lo recordó: “Si el premio es lo suficientemente gordo – es decir, si el premio del hackeo es lo suficientemente abultado – a alguien se le ocurrirá algo”. Griffiths contraatacó: “Si eres más difícil y más caro de hackear, encontraran otra víctima. Se trata de tener mejores zapatillas para correr más rápido que los demás cuando llegue el oso”.

Tiempo para preguntas del público, empezando por Steve Broadhead, otro estimado participante de NetEvents. Pudo haber estado hablando en nombre de una población mundial de usuarios de TI frustrados – o deberíamos decir sufridores – cuando comenzó: “El problema fundamental es que se supone que la TI simplifica la vida y tú estás pintando este cuadro increíblemente complejo. Sólo estoy imaginando a mi madre intentando hacer lo que acabas de describir!”

Griffiths se apresuró a tranquilizarnos: “Pero al otro extremo de la escala, puedes literalmente ir a nuestro sitio web, descargar un par de endpoints, implementarlos en tu nube y, en cinco minutos, crear una red. Uno de nuestros clientes conectó siete centros de datos AWS en dos horas el otro día, mientras realizaba otro trabajo que implementa múltiples capas de seguridad por diseño. De esta manera, puedes olvidarte de los vectores de amenazas como los DDos, man-in-the-middle, etcétera”.

Hotshot se preocupa por asegurar a los clientes menos sofisticados, por lo que no fue ninguna sorpresa que Turner fuera el siguiente: “Tratamos de que una familia o una pequeña empresa pueda desplegar protecciones a nivel nacional en 30 segundos o menos… tan fáciles de usar y tan intuitivas que la protección está integrada”.

Antes de que NetFoundry y Versa pudieran tomar la palabra, Broadhead valoró las ofertas de ambas compañías, añadiendo: “Lo que hacen está bien; el problema es que cuando llega el cliente, a menudo se burlan de lo que estás tratando de hacer añadiendo campanas y silbatos. Es como tener un coche bonito diseñado para una mínima resistencia al viento, y la gente le pone un portaequipajes, ¿verdad?”

Para Versa, Frazer veía esto como un desafío clave, y destiló un caso definitivo de automatización: “Capital One tiene miles de sitios. Utilizan trabajo digital entregado por Versa. Todo está automatizado. En NSS Labs, somos el único proveedor de SD-WAN que ha obtenido la mejor puntuación en la clasificación de NSS Labs. En algún momento, tienes que automatizar tantas de estas funciones como puedas, ser capaz de reprogramar según sea necesario y establecer esas políticas y tener visibilidad completa en las instalaciones a través de la nube y viceversa”.

Griffiths tenía un ejemplo interesante de un nuevo banco nativo de la nube que trabaja hacia un mecanismo automatizado seguridad para blockchain: “de modo que esta transacción electrónica con casi ningún ser humano involucrado tenga relevancia legal”.

Para la pregunta final: Antony Savvas, de IT Europa y Data Economy, entre otros, mencionó un tema importante: “US Cloud Act”. Sugirió: “Es mejor darnos por vencidos porque, a fin de cuentas, si una agencia estadounidense quiere tus datos en Europa controlados por una empresa estadounidense, puede obtenerlos”. ¿Qué dicen las compañías de seguridad sobre esto? He oído que las empresas simplemente deben encriptar sus datos y controlar las claves de encriptación. Por lo tanto, si un proveedor de EE.UU. tiene que cumplir con la US Cloud Act, todo lo que puede hacer es entregar datos encriptados. ¿Qué opina el panel sobre esto?”

La pregunta causó revuelo. Galvin, de nCipher, dijo: “La mayoría de nuestros clientes están preocupados por ello. Una de las razones por las que encriptan los datos y gestionan las claves es para protegerse de cualquier citación judicial. No sólo el gobierno de los Estados Unidos, sino también otros gobiernos tienen el derecho de pedir información y ni siquiera decirle a la persona que se están tomando datos. La única manera de protegerse de ello es encriptando los datos y manteniendo la propiedad de las claves. Obtendrán datos encriptados, pero no podrán leerlos”.

Turner agregó: “La primera pregunta que le hacemos al asesor jurídico de las empresas es, ¿qué leyes quiere cumplir? No se puede cumplir con la US Cloud Act y GDPR y la ley china de cifrado de datos y la ley de cifrado del Reino Unido. Tienes que hacer el análisis de riesgo para filtrarlo: así que estoy dispuesto a correr el riesgo de no cumplir con la ley de encriptación china y correré el riesgo de no cumplir con la ley del Reino Unido, y así sucesivamente”.

Por si quedaba alguien que se sintiera seguro, Guldentops intervino: “Hay algo peor que no usar encriptación – usar una mala encriptación – lo he visto bastante. Hay otro problema: lo que hoy en día es un cifrado infranqueable no lo será en cinco años. En una perspectiva de nube eso es potencialmente lo peor: porque sus datos permanecen allí potencialmente y podrían ser descifrados en dos, tres, cuatro años”.

El público vino a informarse sobre seguridad. Se fueron con la sabiduría destilada por Guldentops: “La gente seguirá siendo estúpida. Quiero decir, es lo mismo con DevOps; ¿soy el único que tiene miedo de dar a los ingenieros de software control sobre la infraestructura? Solía decir: “No es DevOps, es DevFlops” (flop = fracaso/fiasco). Es escalofriante. Es un mundo nuevo y valiente y tendremos que aprender a vivir con él”.

Por Lionel Snell, Editor, NetEvents