by Redacción | 17/02/2017 | Seguridad

Se convierte en una entidad sin fines de lucro y sus miembros fundadores Fortinet, Intel Security, Palo Alto Networks y Symantec han confirmado la incorporación de Check Point Software Technologies Ltd. y Cisco.

by Redacción | 16/02/2017 | Seguridad

RSA anuncia la arquitectura de RSA Business-Driven Security, que describe como “un nuevo enfoque para ayudar a los clientes a administrar el riesgo cibernético y proteger lo más importante”.

by Redacción | 14/02/2017 | Seguridad

Detectado por primera vez en 2003, el malware vuelve a la carga intentando explotar una vulnerabilidad de buffer overflow en Microsoft SQL Server 2000 o MSDE 2000.

by Redacción | 10/02/2017 | Seguridad

Al cabo de 15 años de desarrollo, la empresa de seguridad informática Kaspersky Lab ha lanzado el sistema operativo Kaspersky OS.

by Redacción | 08/02/2017 | Seguridad

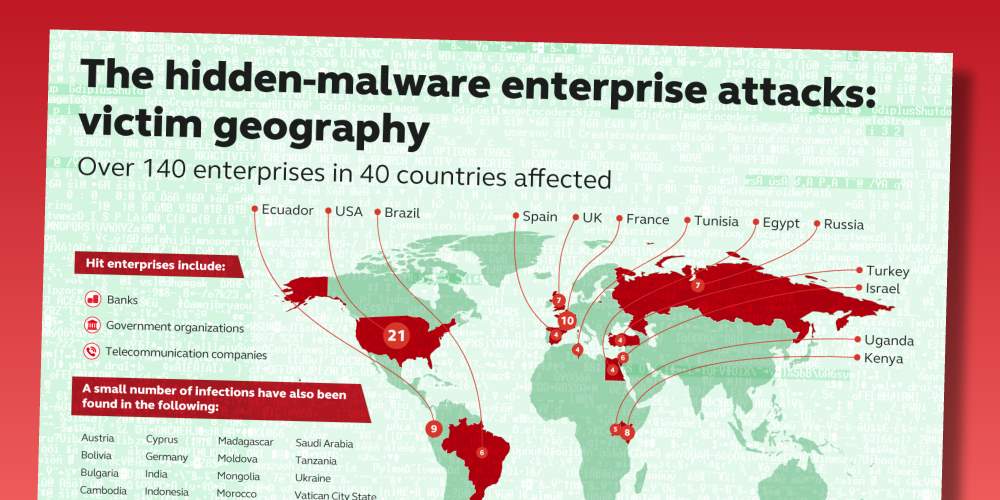

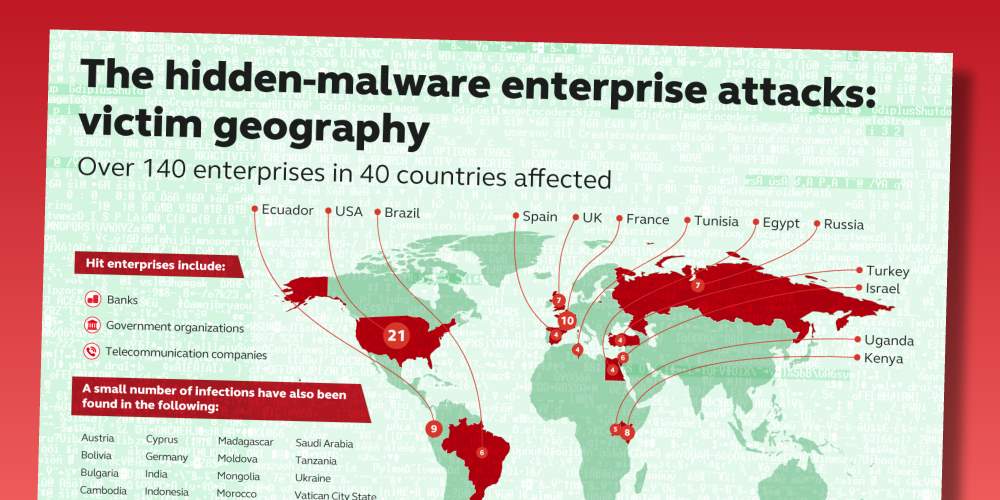

Kaspersky Lab ha descubierto una serie de ataques dirigidos “invisibles” que utilizan software legítimo. Bancos, empresas de telecomunicaciones y organizaciones están entre los principales objetivos y las técnicas usadas son similares a las utilizadas con GCMAN y Carbanak.

by Redacción | 06/02/2017 | Seguridad

Una vez instalada en el terminal móvil, roba sus contactos, mensajes SMS y solicita permisos de administrador. Si el usuario los concede, el ransomware bloquea el dispositivo y muestra un mensaje exigiendo pago, bajo la amenaza de vender información personal en el mercado negro.

by Redacción | 01/02/2017 | Seguridad

Una encuesta realizada por la consultora Accenture, indica que la alta confianza por parte de las compañías las estaría poniendo en riesgo de potenciales ataques

by Redacción | 01/02/2017 | Seguridad

Más de un tercio de las organizaciones que sufrieron un ataque de ciber-seguridad en 2016 tuvieron pérdidas sustanciales (superiores al 20%) de clientes, ingresos y oportunidades de negocio, según revelan los responsables de seguridad informática.

by Redacción | 23/01/2017 | Seguridad

El buscador Shodan ha revelado que un gran número de sistemas continúa utilizando OpenSS sin haber instalado el parche que corrige la grave vulnerabilidad Heartbleed.

by Redacción | 23/01/2017 | Opinión, Seguridad

Opinión: Si un ransomware consigue entrar al sistema, no diferencia entre una computadora y un sistema de importancia vital, que mantiene viva a una persona en una sala de operaciones. Esto agrega una dimensión totalmente nueva al tópico.