Kaspersky ha distribuido un comunicado donde dice haber sido contactada a finales del año 2016, por bancos de la Comunidad de Estados Independientes (CIS por sus siglas en inglés) luego de haber encontrado el software de pruebas de penetración Meterpreter en la memoria de sus servidores en un lugar donde no debería aparecer. Kaspersky Lab descubrió que el código Meterpreter se había combinado con un número de scripts PowerShell y con otras utilidades y se había transformado en código malicioso que podía ocultarse en la memoria y, de forma invisible, recopilar las contraseñas de los administradores de sistemas. De esa manera, los ciberatacantes podían controlar los sistemas de sus víctimas en remoto y conseguir su objetivo final: el acceso a los procesos financieros.

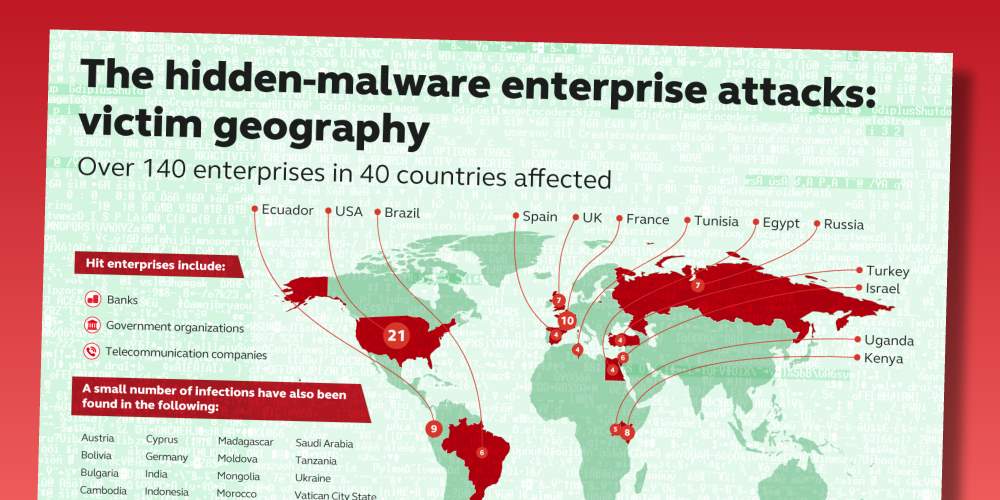

Desde esa fecha, Kaspersky Lab ha investigado esos ataques y ha descubierto que eran masivos y que habían afectado a más de 140 redes empresariales de varios sectores, con la mayoría de las víctimas localizadas en EE. UU., Francia, Ecuador, Kenia, Reino Unido y Rusia. En total, las infecciones afectaron a empresas en más de 40 países, entre los que se encuentra España.

Se desconoce quién puede estar detrás de los ataques. El uso del código de explotación de fuente abierta, funcionalidades Windows habituales y dominios desconocidos, hace prácticamente imposible determinar el grupo responsable o si son varios los que comparten las mismas herramientas. Algunos grupos conocidos que utilizan una técnica similar son GCMAN y Carbanak.

“Esta tendencia que observamos en técnicas anti-forense y malware que se sitúan en la memoria responde al empeño de los ciberdelincuentes de ocultar su actividad y dificultar su detección. Por ello, el estudio forense de la memoria se está convirtiéndose en algo crítico para el análisis de malware. En estos incidentes en concreto, se han utilizado todas las técnicas anti forense existentes. Es un ejemplo claro de que no se necesitan archivos de malware para lograr extraer datos de la red con éxito. El uso de utilidades open source y software legítimo hacen imposible localizar el origen”, comenta Sergey Golovanov, analista principal de seguridad en Kaspersky Lab.

Durante el Security Analyst Summit, que tendrá lugar entre el 2 y el 6 de abril de 2017, Sergey Golovanov e Igor Soumenkov presentarán más detalles de la segunda parte de la investigación en la que se desvelará cómo los atacantes han implementado tácticas únicas para extraer dinero de los cajeros automáticos.

Los productos de Kaspersky Lab pueden detectar con éxito las operaciones que utilizan las tácticas descritas. Más información en el blog en Securelist.com. Los detalles técnicos, incluidos Indicadores de Compromiso están disponibles para los clientes de Kaspersky Intelligence Services.