Para instalar un programa espía mercenario de NSO Group y Candiru contra al menos 65 personas se utilizó un exploit de cero clic en iMessage de Apple, desconocido hasta ahora, como parte de una “operación clandestina de varios años”.

De los 65 individuos, 63 fueron atacados con Pegasus y otros cuatro fueron infectados con Candiru. Dos de los aparatos habrían estado infectados con ambos malware. Los incidentes habrían ocurrido en su mayoría entre 2017 y 2020. En su exhaustivo informe el Citizen Lab no atribuye de forma concluyente las operaciones a una entidad específica, pero las fuertes pruebas circunstanciales sugieren un nexo con las autoridades españolas.

Los ataques implicaban el uso de un exploit de iOS denominado HOMAGE que permitía penetrar en los dispositivos que ejecutaban versiones anteriores a iOS 13.2, que fue lanzado el 28 de octubre de 2019. Cabe señalar que la última versión de iOS es iOS 15.4.1.

La conexión con las autoridades españolas sugerida por el Citizen Lab se basa en una “serie de pruebas circunstanciales”. La entidad cita además un reportaje exclusivo, publicado por The Guardian y El País en julio de 2020, donde revelaban que el teléfono de Roger Torrent, presidente del Parlament y número dos en la jerarquía política de Cataluña, “había sido hackeado en lo que parece ser un caso de espionaje político interno en una democracia europea”.

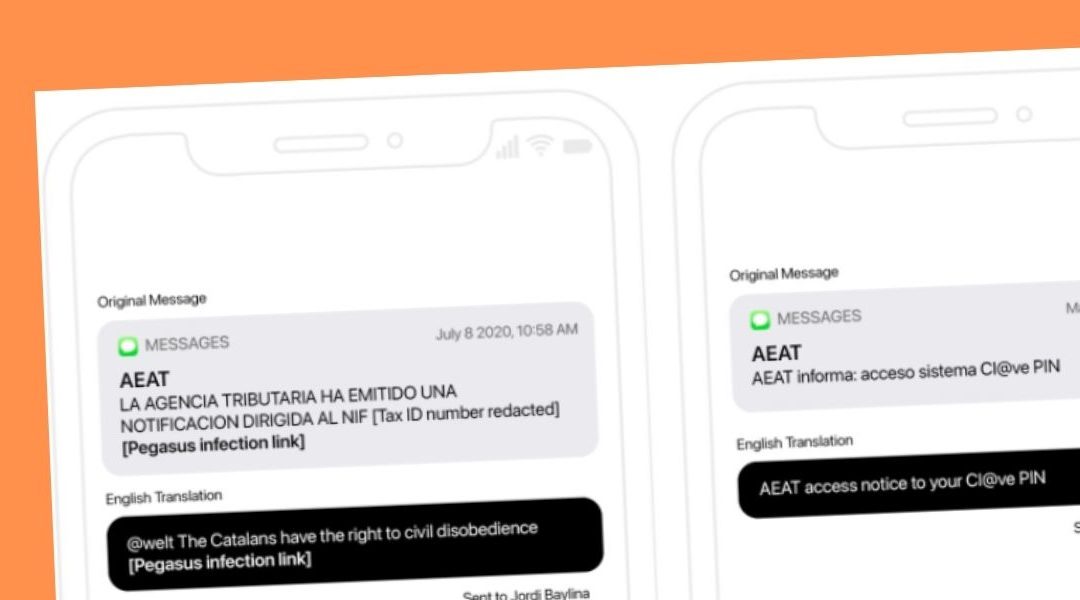

Además de basarse en la vulnerabilidad de WhatsApp ahora parcheada (CVE-2019-3568), los ataques hicieron uso de múltiples exploits de iMessage de clic cero y mensajes SMS maliciosos para hackear los iPhones de los objetivos catalanes con Pegasus durante un período de tres años.

“El exploit HOMAGE parece haber estado en uso durante los últimos meses de 2019, e involucró un componente de iMessage de clic cero que lanzó una instancia de WebKit en el proceso com.apple.mediastream.mstreamd, después de una búsqueda com.apple.private.alloy.photostream para una dirección de correo electrónico de Pegasus”, dijeron los investigadores.

Se cree que el problema fue resuelto por Apple en la versión iOS 13.2, ya que se observó que el exploit se accionaba sólo contra dispositivos que ejecutaban las versiones 13.1.3 e inferiores de iOS. También se ha utilizado otra cadena de exploits llamada KISMET que estaba presente en iOS 13.5.1.

Por otro lado, las cuatro personas que se vieron afectadas por el software espía de Candiru fueron víctimas de un ataque de ingeniería social basado en el correo electrónico, diseñado para engañar a las víctimas para que abrieran enlaces aparentemente legítimos sobre COVID-19 y mensajes que suplantaban el Mobile World Congress (MWC), una feria anual que se celebra en Barcelona.

Tanto Pegasus como el spyware de Candiru (llamado DevilsTongue por Microsoft) están diseñados para obtener de forma encubierta un amplio acceso a la información sensible almacenada en los dispositivos móviles y de escritorio.

“El software espía es capaz de leer textos, escuchar llamadas, recopilar contraseñas, rastrear ubicaciones, acceder al micrófono y a la cámara del dispositivo de destino y recopilar información de las aplicaciones. También se pueden vigilar las llamadas y los chats cifrados. La tecnología puede incluso mantener el acceso a las cuentas en la nube de las víctimas una vez finalizada la infección”, escriben los investigadores.

Los vínculos con Pegasus y Candiru de NSO Group provienen de solapamientos de infraestructura, siendo las operaciones de hackeo probablemente obra de un cliente vinculado al gobierno español debido al momento en que se produjeron los ataques y a los patrones victimológicos, dijo el Citizen Lab.

“Si el gobierno español es responsable de este caso, plantea preguntas urgentes sobre si existe una supervisión adecuada de las agencias de inteligencia y seguridad del país, así como si existe un marco legal sólido que las autoridades estén obligadas a seguir al emprender cualquier actividad de hackeo. Formalmente, las operaciones de las agencias de seguridad españolas son supervisadas por el poder judicial y el ministro correspondiente. Sin embargo, es difícil concebir cómo un mecanismo de supervisión que funcione correctamente podría permitir el hackeo extensivo y, en algunos casos, imprudente de numerosos cargos públicos elegidos en un momento tan delicado. Tampoco está claro qué salvaguardias se aplicaron, si es que se aplicaron, para garantizar la protección de los datos pirateados, ni cómo se manejaron”.

“El hackeo de los dispositivos de los familiares de los principales objetivos, como cónyuges y padres inocentes, es especialmente preocupante. Un hackeo clandestino tan amplio por parte de un Estado contra este tipo de objetivos está casi con toda seguridad fuera del alcance de lo que sería permisible según el derecho internacional de los derechos humanos”.

“Mientras que Europa ha hecho recientemente grandes avances en materia de privacidad y protección de datos, como el Reglamento General de Protección de Datos (RGPD), el panorama es menos brillante en lo que respecta a la supervisión independiente de las agencias de inteligencia, que permanecen en gran medida envueltas en el secreto y pueden estar exentas de las normas sobre privacidad aplicadas a otras entidades. La posibilidad de que un Estado miembro de la UE sea responsable de una operación de vigilancia doméstica masiva con tintes políticos debería servir de llamada de atención para una investigación colectiva sobre la necesidad de una supervisión eficaz”.

“Por último, el caso también es notable porque España es una democracia, y este caso se suma al creciente número de otras democracias que hemos descubierto que han abusado del espionaje mercenario, como Polonia, India, Israel y El Salvador. Si bien es cierto y está ampliamente reconocido ahora que el software espía y las tecnologías de vigilancia comercial envalentonan a los regímenes autoritarios y contribuyen a la propagación de prácticas autoritarias en todo el mundo, este caso es un buen recordatorio de que todos los países son propensos a abusar del software espía cuando no hay salvaguardias ni supervisión, incluso los democráticos, como España”, concluyen los investigadores.