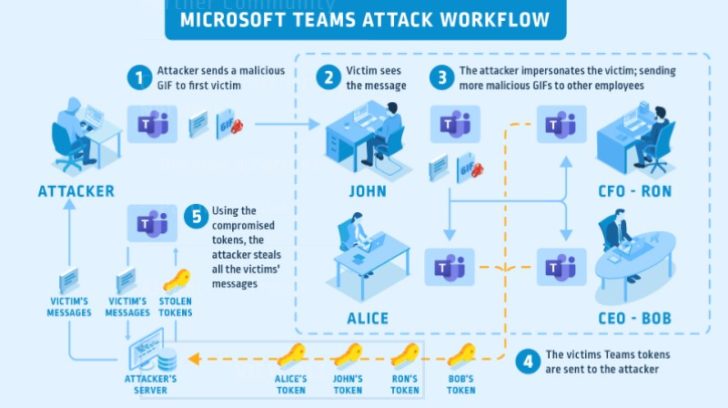

Además de tomar el control de las cuentas, la vulnerabilidad recientemente descubierta, actualmente parcheada, también podría haber permitido a los hackers extraer datos valiosos. “Incluso si un atacante no recoge mucha información de una cuenta de Teams, podría utilizar la cuenta para desplazarse por toda la organización (como un gusano)”, escribió Omer Tsarfati, investigador de seguridad cibernética de CyberArk. Según el experto, “eventualmente, el atacante podría acceder a todos los datos de las cuentas de Teams de su organización: información confidencial, datos de la competencia, secretos, contraseñas, información privada, planes de negocio, etc.”.

CyberArk ha publicado un informe sobre la vulnerabilidad, que radica en el JSON Web Token (“authtoken”) y el “skype token”, que permiten a los usuarios de Teams compartir imágenes entre diferentes servicios de Microsoft, como SharePoint o Outlook. “Si un atacante puede forzar de alguna manera a un usuario a visitar los subdominios que han sido capturados, el navegador de la víctima enviará esta cookie al servidor del atacante, y éste (después de recibir el authtoken) puede crear un “skype token”. Después de hacerlo, el atacante puede robar los datos de la cuenta de los equipos de la víctima”, dice el informe.

Durante la investigación, Tsarfati y su equipo notaron algo que califican de “muy interesante” en la forma en que Teams pasa el token de acceso de autenticación a los servicios de imágenes. “Sin profundizar demasiado en los detalles técnicos, cada vez que se inicia Teams, el cliente crea un nuevo token temporal o token de acceso. Este token de acceso, en forma de JWT, es habilitado por la autorización de Microsoft y el servidor de autenticación – “login.microsoftonline.com”. Además del token de acceso inicial, hay muchos otros creados para Teams, algunos de los cuales se utilizan para acceder a diferentes servicios como SharePoint, Outlook y muchos más.

El cliente de Teams utiliza uno de estos tokens de acceso para permitir al usuario ver las imágenes compartidas con ellos o por ellos, ya que esas imágenes se almacenan en los servidores de Microsoft, que aplica un control de autorización. Este token, llamado “skype token”, también puede ser visto como una cookie llamada “skypetoken_asm”. Aunque este token tiene más usos que el de dar acceso a imágenes, es en eso en lo que nos fijaremos aquí”, escribe CyberArk, que continúa explicando que, con ambos tokens en su poder, los hackers podrían entonces hacer llamadas y acciones de API a través de las interfaces de API de Equipos, permitiéndoles enviar o leer mensajes, crear grupos, gestionar miembros de grupos y cambiar los permisos de los grupos.

La vulnerabilidad parece no haber sido explotada por los cibercriminales. “Tratamos el tema discutido en este blog y trabajamos con el investigador en conformidad con el procedimiento de Divulgación Coordinada de Vulnerabilidades (Coordinated Vulnerability Disclosure). Si bien no hemos visto ningún uso de esta técnica en la naturaleza, hemos tomado medidas para mantener a nuestros clientes seguros”, dijo Microsoft en una declaración.