Esta posibilidad, que ya había sido planteada por Kaspersky Labs, sugiere que el ataque fue perpetrado por “un actor estatal, o un grupo con aprobación estatal”. En caso de ser confirmada esta versión, el ataque cibernético podría ser considerado como un acto de guerra, lo que obligaría a la OTAN al responder, incluso militarmente, en conformidad con lo establecido en el artículo 5 del Tratado de Washington.

“Considerando que el objetivo del ataque fueron importantes sistemas gubernamentales, el incidente podría ser considerado como una violación de soberanía, en caso de confirmarse alguna autoría estatal. En consecuencia, por tratarse de un acto internacional ilegal, los estados afectados quedan facultados para responder con represalias”, escribió Tomas Minarik, científico adscrito a la división jurídica de CCD COE, en un comunicado.

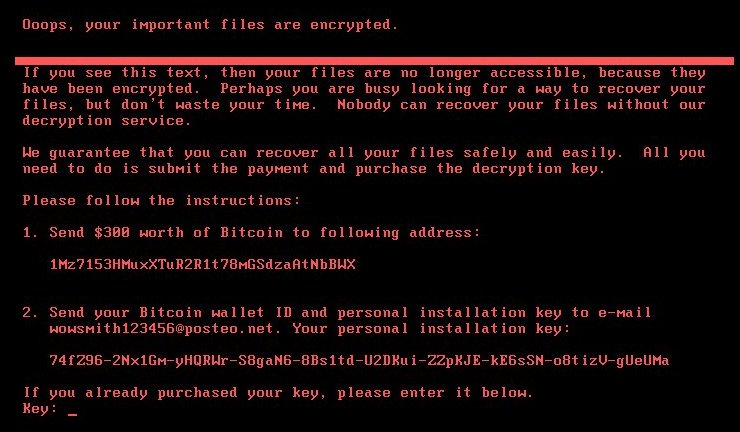

Según Kaspersky Lab, el 60% de los sistemas infectados por el ransomware Petya estaban situados en Ucrania, es decir, en un porcentaje que supera con creces a los índices de perjuicio en otros países. El ataque afectó parte de la infraestructura más crucial del país, incluidos un banco central, aeropuerto y el sistema de transporte subterráneo. Un elemento clave en el análisis de Kaspersky es que el mecanismo de cobro de rescate asociado a Petya es extremadamente rudimentario, al depender de una cuenta única de correo electrónico, que fue suspendida por el proveedor a pocas horas de iniciado el ataque. Asimismo, la cartera de bitcoin asociada al ataque sólo alcanzó a recibir US$ 10.000, monto ínfimo al tratarse de un ataque de esta magnitud. En su análisis, Kaspersky planteó la posibilidad de que la extorsión no era la motivación real de Petya, sino simplemente causar daño a Ucrania.

En el comunicado, CCD COE escribe: “la operación no era demasiado compleja, aunque sí lo suficientemente compleja y costosa como para haber sido preparada y ejecutada por hackers dispersos”, agregando que “el método para recolectar el pago por la extorsión está tan pobremente diseñado que los pagos recibidos ni siquiera cubrirían el coste de la operación”.

El contexto político de la situación dirige las sospechas hacia Rusia, aunque la evidencia es circunstancial. Hasta ahora, no existe un vínculo comprobado entre Petya y el Kremlin.