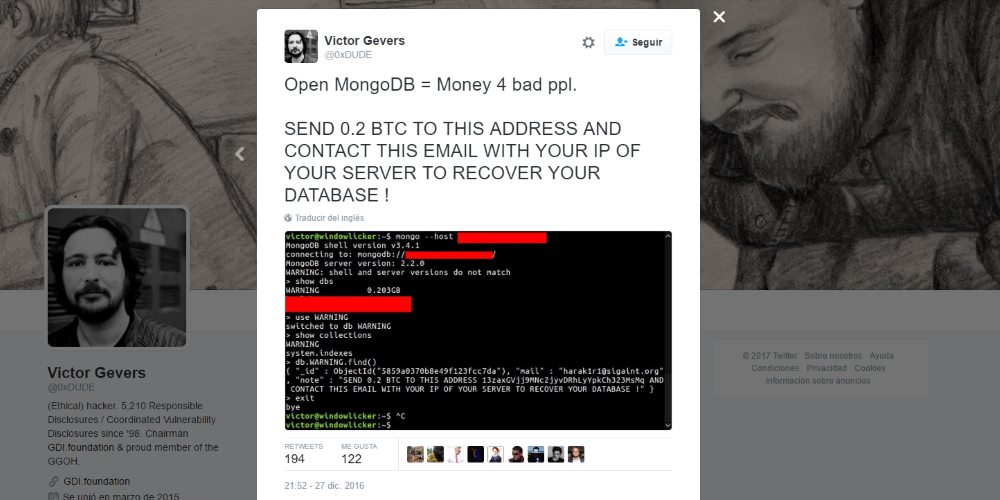

El hacker ético Victor Gevers, cofundador de la iniciativa de seguridad GDI Foundation, detectó el 27 de diciembre el primer caso en que una base de datos de estas características había sido borrada y sustituida por una notificación donde se advertía que los datos serían restituidos previo pago de un rescate de 0,2 bitcoins a una dirección determinada.

Desde esa fecha, miles de bases de datos han sido objeto del mismo ataque, lo que lleva a suponer que se trata de los mismos atacantes. Adicionalmente, el modus operandi ha servido de inspiración para otros ciberdelincuentes, lo que ha resultado en un fuerte incremento en el número de bases de datos afectadas.

Según una lista elaborada por Gevers, y publicada en Google Docs, hasta ahora se han detectado casi 28.000 servidores atacados. Sólo durante el fin de semana se habrían registrado 15.000 nuevos casos, que han resultado en la eliminación de 93 TB de datos.

En algunas de las incidencias, el rescate exigido ha sido de 1 BT, equivalentes al día de hoy a 906 dólares/860 euros. Hay pocas razones para suponer que las bases de datos han sido copiadas, por lo que se desaconseja los propietarios de los datos pagar el rescate exigido. Esta lista de Blockchain Info presenta una relación de los pagos registrados, lo que implica que varios afectados han decidido pagar.

Este tipo de ataques contra las bases de datos de MongoDB no debería sorprender. En agosto de 2015, la empresa de seguridad informática BinaryEdge analizó 44 populares tecnologías de rango enterprise: Redis, MongoDB, Memcache y ElasticSearch, constatando serios problemas de configuración en todas ellas, que hasta entonces habían resultado en la filtración de 1 petabyte de datos. Para el caso de MongoDB, se etectaron 39.000 bases de datos expuestas.

En un reciente tuit, Gevers hace referencia a datos publicados por ZoomEye, según la cual MongoDB está instalada en alrededor de/aproximadamente 100.000 servidores.

El problema radica en parte en que la configuración estándar utilizada hasta hace poco por MongoDB implicaba que el servidor estaba accesible vía Internet mediante una cuenta de administrador carente de contraseña. Esta inexplicable característica fue modificada posteriormente, por lo que sólo las instalaciones más recientes estarían protegidas.

Recomendaciones

Hace unos días, la empresa MongoDB publicó en su blog oficial un artículo en que se refiere a los ataques. La empresa recalca que los ataques pueden ser evitados al utilizar los mecanismos de seguridad incluidos en su producto. Esto se aplica principalmente al control de acceso, que por cuenta propia puede impedir a los atacantes el acceso a los datos, siempre y cuando esté configurado adecuadamente.

Al margen de lo anterior, se recomienda a los administradores de MongoDB asegurarse que el control de acceso y otras configuraciones de seguridad sean las adecuadas, independientemente de la fecha de creación de la base de datos. En particular es necesario constatar si se han agregado o modificado cuentas de acceso/de usuario, y si el estado de las bases de datos es el adecuado.

Asimismo, se recalca la importancia de las copias de seguridad. MongoDB ofrece servicios de copia de respaldo continuo de todas las bases de datos. Eso podría ser necesario para algunos usuarios, mientras que para otros la creación de una copia diaria podría ser suficiente. También se recomienda conservar copias anteriores, con el fin de asegurarse de que la base de datos creada por los atacantes no sobreescriba con código maligno las copias almacenadas.

La empresa MongoDB recomienda “dar por descontado” que los datos que han estado expuestos a Internet ya han sido copiados. Por lo tanto, sugiere a los usuarios iniciar los procedimientos internos resultantes de un ataque.