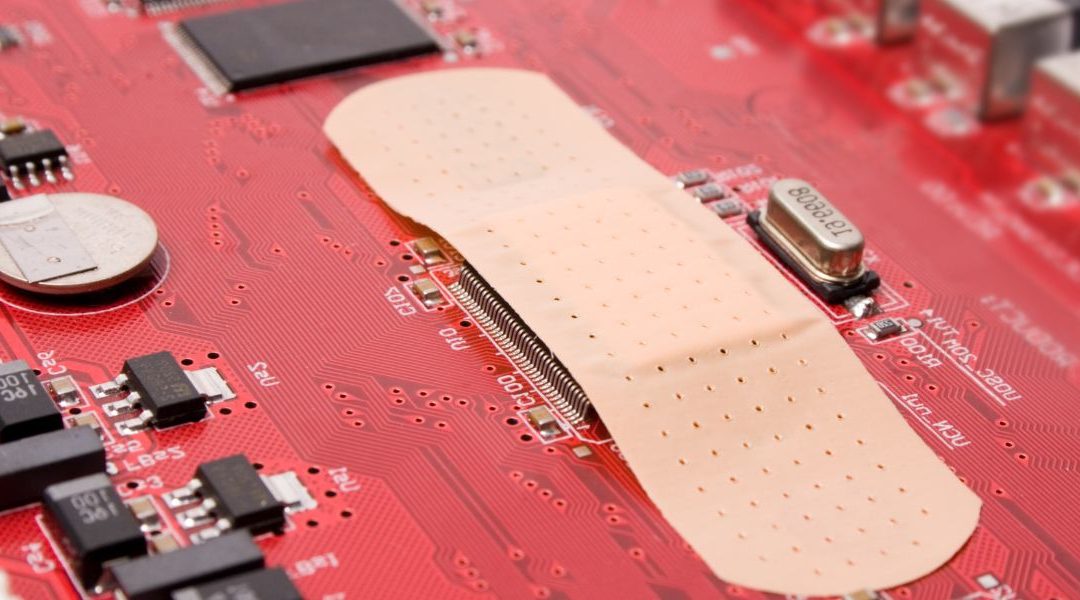

Microsoft ha publicado una serie de scripts en un intento por ayudar a los usuarios a solucionar un problema causado por una actualización defectuosa de Windows Defender publicada el 13 de enero.

La empresa publicó una actualización de Microsoft Defender para endpoints que resultó en que los usuarios experimentaran una “serie de detecciones de falsos positivos” para la regla de reducción de la superficie de ataque (ASR): ‘Bloquear llamadas a API Win32 desde macro de Office’. El proceso tuvo el efecto no deseado de borrar los archivos de acceso directo de Windows (.lnk), y sólo afectó a las compilaciones de la actualización entre 1.381.2134.0 y 1.381.2163.0.

Microsoft publicó el 14 de enero instrucciones en las que se detalla cómo ayudar a los administradores de sistemas a restaurar los accesos directos borrados accidentalmente por la actualización. En primer lugar, aconseja a los clientes instalar la build 1.381.2164.0 o posterior. Sin embargo, precisa que esto no restaurará los archivos eliminados.

Cuando la actualización se desplegó inicialmente y los administradores de sistemas buscaban formas de reparar sus sistemas, una de las soluciones sugeridas por los administradores fue activar el modo de auditoría “Bloquear llamadas Win32 de macros de Office”. Microsoft ha dicho ahora que se puede volver a activar con seguridad este modo de bloqueo una vez que se haya instalado la nueva actualización.

Microsoft también ha descrito los pasos que pueden seguir los clientes para recuperar los accesos directos de Windows eliminados. Dijo que esto funciona para “un subconjunto significativo de las aplicaciones afectadas que fueron eliminadas”. Los pasos se proporcionan en un script PowerShell, con la versión 1.1 disponible en GitHub.

En su actualización, la empresa escribe: “El 13 de enero, los clientes de Windows Security y Microsoft Defender para endpoint pueden haber experimentado una serie de detecciones de falsos positivos para la regla de reducción de la superficie de ataque (ASR) “Bloquear las llamadas a la API Win32 desde la macro de Office” después de actualizar a builds de inteligencia de seguridad entre 1.381.2134.0 y 1.381.2163.0. Estas detecciones provocaron la eliminación de archivos que coincidían con la lógica de detección incorrecta, afectando principalmente a los archivos de acceso directo de Windows (.lnk). No hay impacto para los clientes que no tienen activada la regla ‘Bloquear llamadas a la API Win32 desde macros de Office’ en modo de bloqueo o no actualizaron a las compilaciones de actualización de inteligencia de seguridad 1.381.2134.0, 1.381.2140.0, 1.381.2152 y 1.381.2163.0″.

Microsoft agrega que los clientes afectados necesitarán tanto la build actualizada de inteligencia de seguridad, como recuperar los archivos borrados. “Los clientes deberán actualizar a la build 1.381.2164.0 o posterior. “Los clientes que utilicen actualizaciones automáticas para el antivirus Microsoft Defender no necesitan realizar ninguna acción adicional para recibir la build de inteligencia de seguridad actualizada. Los clientes empresariales que gestionen las actualizaciones deberán descargar la última actualización e implantarla en sus entornos. La build de inteligencia de seguridad no restaura los archivos eliminados. Si activó la opción ‘Bloquear llamadas Win32 de macros de Office’ en modo de auditoría según la guía anterior, ahora puede activar el modo de bloqueo de forma segura”.

Microsoft ha confirmado los pasos que los clientes pueden seguir para recrear los enlaces del menú de inicio para un subconjunto significativo de las aplicaciones afectadas que fueron eliminadas. Estos se han consolidado en el script PowerShell que se muestra a continuación para ayudar a los administradores de empresas a tomar medidas de recuperación en su entorno”.

La versión 1.1 del script está disponible aquí: MDE-PowerBI-Templates/AddShortcuts.ps1 en master – microsoft/MDE-PowerBI-Templates – GitHub

Microsoft añade que el script debe ejecutarse en modo elevado, ya sea admin o system. Las instrucciones sobre cómo desplegar el script utilizando Microsoft Intune están en este enlace.