Según un estudio elaborado por investigadores de la Universidad de Princeton, intrusos con privilegios propios de proveedores de servicios de Internet podrían utilizar técnicas de monitoreo pasivo de redes para obtener los metadatos intercambiados por dispositivos IoT domésticos con sus servidores de gestión remota.

En su investigación, los expertos señalan que incluso al tratarse de tráfico cifrado o transmitido vía VPN (prueba VPN), hay suficientes metadatos como para que un atacante pueda inferir detalles sobre el propietario del dispositivo.

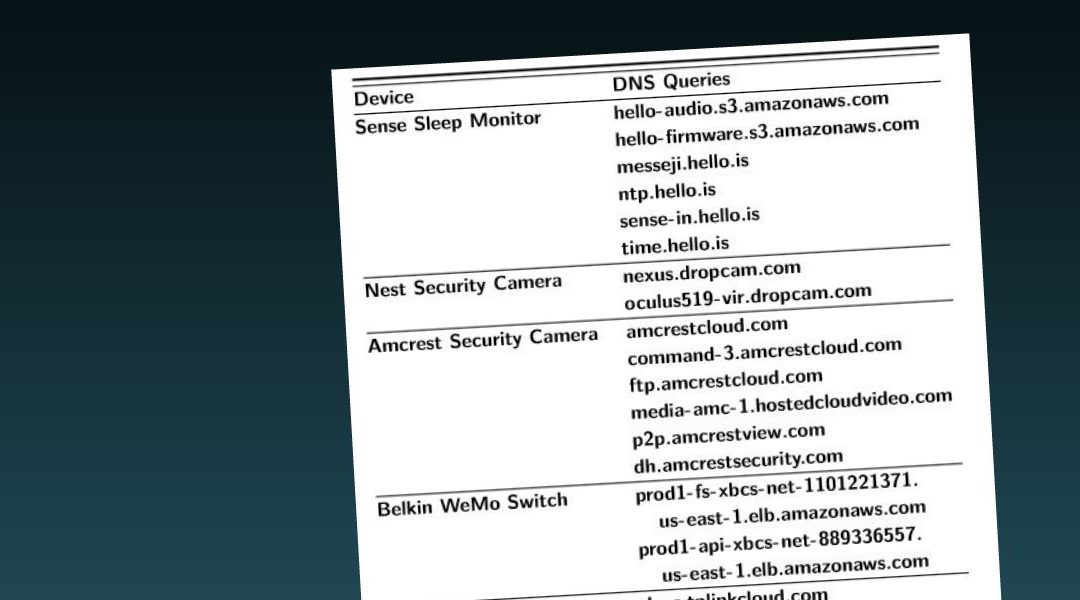

Al respecto, explican que los datos son visibles mediante los denominados flujos de tráfico que ocurren entre los dispositivos IoT y los servidores remotos con los que éstos se comunican. Éstos flujos pueden ser reconocidos mediante distintos patrones, uno de los cuales consiste de las llamadas a DNS, que son específicas para cada dispositivo inteligente. El tráfico también puede ser identificado analizando los patrones de llamadas repetitivas que el dispositivo hace a los servidores remotos de gestión, incluyendo los seis dígitos de la dirección MAC, o identificador único asignado por el fabricante.

Con el fin de probar su teoría e inferir detalles sobre los propietarios de cada aparato, los investigadores experimentaron con los siguientes siete dispositivos IoT, utilizando las técnicas arriba descritas:

1. Sense Sleep Monitor

2. Cámara de segirodad Nest Cam Indoor

3. Cámara de seguridad Amcrest WiFi Security IP Camera

4. Switch Belkin WeMo

5. TP-Link WiFi Smart Plug

6. Orvibo Smart WiFi Socket

7. Amazon Echo

Los investigadores aseguran haber podido determinar cuando el propietario se encontraba en su hogar analizando los niveles de actividad en dispositivos como Amazon Echo. Asimismo, fue posible detectar cuando el usuario estaba durmiendo debido a una mayor actividad en el monitor de sueño Sense Sleep.

De igual modo, fue posible inferir que el usuario se encontraba fuera de su hogar debido a mayores niveles de actividad en las cámaras de vigilancia, que transfieren imágenes y secuencias de vídeo a servidores remotos con intervalos regulares. Esta actividad se producía únicamente cuando el usuario activaba el modo de vigilancia de la cámara a salir de su hogar.

El equipo de investigadores de la Universidad de Princeton recomienda no subestimar la eficacia de este tipo de ataques, en particular debido a que la mayoría de los dispositivos IoT no pueden funcionar sin que haya una conexión disponible a Internet. El patrón de uso deja una huella constante, que puede ser monitorizada y analizada por atacantes, con el fin de saber, al menos, que los usuarios se encuentran o no en su hogar, debido al tráfico generado por los dispositivos inteligentes.

Es posible mitigar

En cuanto a la posibilidad de mitigar esta amenaza, los investigadores concluyeron que hay una técnica sencilla que permiten proteger a los usuarios de estos ataques de monitoreo pasivo. La técnica es denominada “modulación de tráfico”, y consistiría en insertar actividad falsa en la red, con intervalos aleatorios. Éste patrón disimulado de uso contribuiría a ocultar la actividad real, creando incertidumbre entre los atacantes. Este tráfico artificial tampoco tendría un impacto relevante en el ancho de banda consumido por el hogar, al representar sólo 7.5 Kbps, es decir, un nivel totalmente aceptable.

El estudio concluye señalando que su finalidad es concienciar a los consumidores sobre las vulnerabilidades intrínsecas que los dispositivos IoT implican para su privacidad, junto con motivar a los fabricantes a tener presente este factor. “Aunque la solución que proponemos, de modulación de tráfico, es práctica y suficiente en sí, quizás también sería necesario normar legalmente a los ISP con el fin de neutralizar los riesgos que representan los dispositivos IoT”.

Ilustración: Captura del reporte

Descargue el whitepaper (no requiere registro)