Las tiendas afectadas distribuyen kits de exploits entre sus visitantes con el objetivo de robar sus datos de pagos e inicios de sesión. Este es el tercer ataque masivo vinculado a este tipo de amenazas que han registrado los expertos de G DATA SecurityLabs este año.

Varios kits de exploits en activo

Desde el pasado día 17 de octubre, los expertos de G DATA SecurityLabs han registrado un incremento del número de ataques mediante los kits de exploits conocidos como «Nuclear», «Angler» y, especialmente, «Neutrino». Si bien los ataques a cargo del kit de exploits «Nuclear» tuvieron lugar ese día 17, los del kit «Angler» se concentraron en el día 18 y ese mismo día comenzó el ataque más masivo, protagonizado por el kit de exploits conocido como «Neutrino» y que es el que actualmente sigue en activo. La protección anti exploit de G DATA, integrada en todas las soluciones de seguridad del fabricante alemán, bloquean este tipo de amenazas.

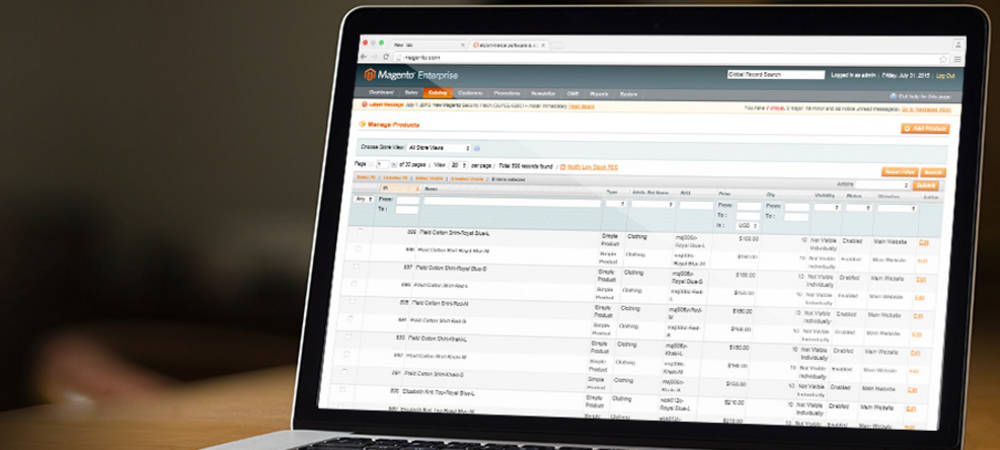

¿Cómo llega el malware a las tiendas de Magento?

La empresa detrás del software utilizado por las tiendas online afectadas asume que sus respectivos webmasters están usando versiones obsoletas de su software. Para infectar las tiendas, los atacantes aprovechan agujeros de seguridad que, aunque ya conocidos, permanecen sin parchear en las versiones antiguas. Aquellos afectados deberían actualizar sus tiendas de inmediato, como ha recomendado el propio Magento.

¿Qué es un kit de exploits?

Un kit de exploits es una herramienta que contiene un número de diferentes ataques específicamente diseñados para aprovechar las vulnerabilidades (exploits) de los programas instalados en un ordenador. Estas herramientas se alojan en un website manipulado, en este caso las tiendas online que funcionan sobre la plataforma de Magento, y son capaces de escanear la configuración de los ordenadores que visitan las páginas donde se alojan en busca de agujeros de seguridad en alguno de sus programas instalados, sistema operativo o el propio navegador. Si localizan alguna vulnerabilidad, lanzan un ataque a la medida (exploit) y usan la brecha recién descubierta para descargar de forma inadvertida nuevo código malicioso en el ordenador de la víctima.

Más información en el sitio de G Data.