La confianza cero no es una tecnología. Es un estado de ánimo, o quizás una postura filosófica. Así lo cree Rik Turner, analista principal de tecnologías emergentes de la consultora Omdia: “Es una mentalidad y, como tal, implica tanto un cambio cultural en una empresa como cualquier tecnología real que se vaya a utilizar para hacerla posible”, afirma.

En su opinión, el primer paso de este cambio cultural es abandonar los paradigmas de seguridad anteriores, como el de “confiar pero verificar”. “Antes te conectabas en la puerta y comprobaban quién eras, te verificaban y, una vez dentro, ya estaba”, recuerda Turner. “Eso ya no se sostiene. Es defectuoso y extremadamente vulnerable”. La mentalidad de Confianza Cero se resume en ‘nunca confíes, siempre verifica'”.

Confianza cero, dice, significa no confiar en ningún empleado, socio, empleado de un socio o contratista, en ningún momento: “Es en todos los ámbitos, desde los empleados internos hasta los terceros a los que dejas interactuar con tu sistema. Ya no hay confianza para ninguno de ellos”.

El futuro de la entrada a una red pasa por autenticar a todas las partes, su identidad y la postura de seguridad de su dispositivo cada vez que solicitan acceso a cualquier activo individual dentro de su infraestructura: “Se trata de pedir acceso a una aplicación concreta, a un activo específico, a una base de datos concreta, e incluso entonces sólo si cumplen todos los criterios”, señala Turner. “Puede haber criterios como la hora del día. No queremos que cualquiera acceda a las dos de la mañana, porque eso es un poco extraño. Tampoco queremos que personas que normalmente se conectan desde el Reino Unido lo hagan de repente desde China. Habrá límites geográficos aquí y allá que tú mismo podrás elegir y establecer para enmarcar la autentificación y autorización de esa persona”.

También es importante, dice Turner, vigilar continuamente lo que hace una persona una vez admitida en la red por si otro individuo se apodera de su cuenta: “De repente hay otra persona que parece haber sido autentificada en el punto de entrada. Así que hay que vigilarlos eficazmente durante toda la sesión en busca de comportamientos anómalos. Entonces puedes bloquearlos por completo, matar la sesión, o si tienes cierto nivel de confianza en que siguen siendo ellos, te gustaría reafirmar esa confianza”.

Turner habla de la Confianza Cero como algo que a veces se parece a la “paranoia institucionalizada”: “Ciertamente se vería como paranoia en tu vida social”, señala. “Pero estamos hablando de tu existencia corporativa, y de la necesidad de defender tus activos corporativos, tus datos, tu infraestructura, incluso tu gente, y a veces la Confianza Cero va a encontrar resistencia. Habrá gente dentro de tu organización que diga ‘esto es un poco extremo, ¿no?'”.

Para ampliar la conversación, Turner habla con un selecto panel de expertos en seguridad de todo el sector tecnológico para averiguar qué están haciendo para ayudar a los clientes a adoptar la Confianza Cero.

“Les decimos que se trata de dar a cada dispositivo, usuario, cualquier cosa que entre en tu red, el nivel más bajo de privilegios que puedas darle”, dice Jordan LaRose, Director de Consultoría y Respuesta a Incidentes, América con F-Secure. “Pero no hay que tirar el bebé con el agua de la bañera. No hay que despojarse completamente de todo en términos de privilegios. Realmente tienes que considerar cuidadosamente cómo se arma cada pieza de tu entorno.”

Lo primero que hacemos para ayudar a nuestros clientes es permitirles incorporar la tecnología Zero Trust en el ciclo de vida del desarrollo y la entrega, en lugar de introducirla posteriormente”, explica Galeal Zino, fundador y director general de NetFoundry. “Permitimos a los desarrolladores, a los DevOps y a los NetOps hacer eso, lo que facilita mucho la vida de los usuarios finales. Y la segunda cosa es lo que yo llamo “viaje más destino”, donde queremos dar a los clientes la capacidad de llevar a su organización a donde necesitan ir, no sólo desde una perspectiva de seguridad, sino desde una perspectiva empresarial. Tenemos que permitirles adoptar un enfoque iterativo para producir beneficios empresariales tangibles”.

Chris Kent, director sénior de marketing de productos de Hashicorp, considera que las empresas están pasando de un mundo on-prem en el que la confianza era implícita a un mundo más distribuido en el que hay múltiples nubes y modelos híbridos: “Realmente creemos que la confianza cero se basa en la idea de autenticar y autorizar todo en base a la identidad, la identidad de la persona, la identidad de la máquina, y que cada acción que se realiza, todo tiene que ser verificado”, dice.

Atrás quedaron los días del perímetro reforzado, señala Vivek Bhandari, Director Senior de Marketing de Producto, Redes y Seguridad de VMware. “Entonces todo lo que había dentro era bueno y cualquiera podía acceder a cualquier cosa. Ahora existe la mentalidad del invitado no deseado dentro de nuestro entorno. En VMware hemos hablado con muchos clientes y nos hemos dado cuenta de que el entorno se ha vuelto muy complejo, por lo que nos estamos centrando en algunas áreas clave en las que tenemos una ventaja intrínseca con nuestras plataformas para ayudar a los clientes a simplificar y acelerar su viaje hacia la confianza cero.”

Ian Farquhar es Field CTO (Global), director del equipo de arquitectura de seguridad de Gigamon, que, según dice, ha participado en muchos proyectos piloto de Zero Trust: “Es importante hablar de resultados prácticos y alcanzables porque mucha gente se pregunta cómo hacer que funcione en el mundo real”, afirma. “Es una transición difícil y hay que solucionar problemas y diagnosticar y verificar el funcionamiento de todos los controles”.

Bhandari, de VMware, invita a hacer la analogía de alguien que entra en tu casa y se queda durante semanas o meses, yendo de habitación en habitación y escuchando las conversaciones: “Es insostenible”, dice. “No podemos imaginarnos a alguien haciendo eso en nuestras casas, pero sin embargo es lo que está ocurriendo dentro de nuestras redes hoy en día, y por eso hay toda esta necesidad es de Confianza Cero”, dice. “Por eso hemos incorporado capacidades, aprovechando nuestra solución de punto final Carbon Black, que ahora está integrada en el hipervisor para los clientes. De este modo, se dispone de una experiencia sin agentes en la que se puede desplegar de forma ubicua la mejor tecnología EDR para las cargas de trabajo del servidor.”

Kent, de Hashicorp, cree que la microsegmentación es interesante e importante: “Porque una de las formas en que estamos viendo que el mundo cambia es esta idea de salir del ámbito de las VPN, las SD-WAN y pasar más al nivel de servicio”, dice. “Por eso tenemos un producto llamado Console, tanto en versión de código abierto como en versión empresarial, que permite la creación de redes de servicios a la vez que asegura el acceso entre dos servicios. La base de datos A puede hablar con la aplicación B, y cualquier otra petición que llegue se bloquea. También se encripta el tráfico entre ellos”.

Farquhar dice que Gigamon también ha trabajado mucho con la microsegmentación, no sólo en el entorno de la nube sino en el entorno físico: “Cuando estamos haciendo Zero Trust, tenemos que mirar toda la red”, señala. “Mucha gente ve Zero Trust sólo a través de la lente de los dispositivos gestionados. Las redes reales no son así. Estoy seguro de que mucha gente ha oído la historia del casino de Las Vegas que fue hackeado a través de un termómetro de temperatura IoT en un acuario del vestíbulo. El atacante consiguió entrar en la red del casino. Entonces, ¿cómo podemos gestionar esto? Observando el comportamiento de la red de cada dispositivo”.

Entonces, ¿cómo lograr una adopción más generalizada de Zero Trust ante toda esta complejidad y peligro? LaRose, de F-Secure, no ve la seguridad como un problema que se pueda resolver, sino sólo mitigar: “Es un problema sobre el que se pueden elaborar estrategias, pero no es algo para lo que se vaya a encontrar una solución milagrosa. Es algo que forma parte de una estrategia de seguridad más amplia que apoya una metodología de Confianza Cero y te da una oportunidad contra estos atacantes que entran a través de tu microondas o incluso a través de un microchip en la parte trasera de tu mainframe”.

Zino, de NetFoundry, añade que el objetivo de cualquier empresa no es la confianza cero, ni siquiera la seguridad: “Es ofrecer una experiencia increíble a sus clientes”, dice. “Es innovar. Esos son los verdaderos objetivos empresariales”. Las empresas modernas con arquitecturas modernas son multi-nube. La computación está por todas partes y cada vez más estará también en el borde. Nos estamos moviendo a un mundo de computación distribuida donde todo se trata de la aplicación, no de la red. Obviamente, no hay que confiar en ninguna red. Ese no es el trabajo de la red. El trabajo de la red es entregar paquetes. Cuando lo hacemos sobre la aplicación e identificamos, autenticamos y autorizamos basándonos en una serie de factores que no tienen nada que ver con la red, entonces podemos habilitar adecuadamente el acceso a la aplicación no sólo desde una perspectiva de seguridad, sino también desde una perspectiva de velocidad y agilidad del negocio, de extensibilidad”.

NetEvents, organizadora del evento, observa que mucha gente se siente un poco confundida sobre lo que significa exactamente la “confianza cero”. Lo llamamos un marco de seguridad que exige que todos los usuarios de una red, y todos los dispositivos que deseen conectarse a esa red, sean autenticados, autorizados y validados de forma continua antes de que se les dé acceso a las aplicaciones y los datos. Acuñado inicialmente en 2010 por un analista de Forrester Research, es un modelo que va más allá de la idea de un borde de red tradicional, reconociendo que las redes pueden ser locales, basadas en la nube, o un híbrido de las dos, con recursos y usuarios que pueden estar ubicados en cualquier lugar. Se considera cada vez más como la base para asegurar la infraestructura y los datos en una era de transformación digital, abordando los desafíos modernos relacionados con la nube, como la seguridad de los trabajadores remotos, la gestión de entornos complejos en la nube y la defensa contra las amenazas de ransomware.

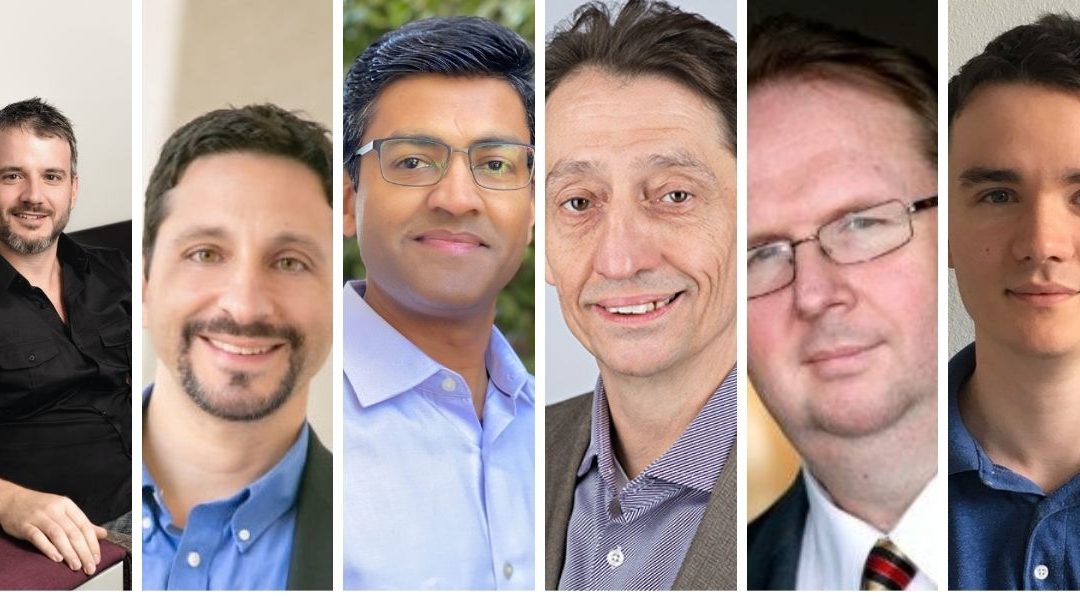

Participantes en el evento:

Moderador analista: Rik Turner, analista principal, tecnologías emergentes, Omdia

https://omdia.tech.informa.com/

Jordan LaRose, Director de Consultoría y Respuesta a Incidentes, América, F-Secure

https://www.f-secure.com/gb-en

Ian Farquhar, director de tecnología de campo (global), director del equipo de arquitectura de seguridad, Gigamon

https://www.gigamon.com/

Chris Kent, director senior de marketing de productos, Hashicorp

https://www.hashicorp.com/

Galeal Zino, fundador y director general, NetFoundry

https://netfoundry.io/

Vivek Bhandari, director principal de marketing de productos, redes y seguridad, VMware

www.vmware.com

Video del evento