Equifax indica que la brecha fue parcialmente descubierta el 29 de julio cuando su equipo de seguridad observó “tráfico sospechoso” en su portal online de resolución de disputas en EEUU. La empresa intentó proteger el sitio desactivando los puertos de entrada y salida de datos, pero al día siguiente, 30 de julio, detectó nueva actividad sospechosa, que motivó la decisión de desconectar totalmente el servidor de Internet.

Una exhaustiva revisión interna reveló que los atacantes habían intervenido el servidor a través de una vulnerabilidad en Java Apache Struts, software con el que operaba el citado portal de resolución de disputas y quejas de usuarios. Una vez parcheada la aplicación, Equifax conectó nuevamente el portal web, junto con encargar a Mandiant, subsidiaria de FireEye, un análisis forense de la situación.

La investigación realizada por Mandiant concluyó que los atacantes tuvieron acceso a la red de Equifax entre el 13 de mayo y el 30 de julio de 2017. Este acceso fue posible debido a que Equifax, por descuido u olvido, no parcheó sus aplicaciones basadas en Struts. En particular, no instaló el parche que corregía una vulnerabilidad de Struts identificada como incidencia CVE-2017-5638. Al ser descubierta y notificada por CERT, la vulnerabilidad tenía grado “día cero”; es decir, que no contaba con un parche disponible, factor que obliga a las empresas afectadas a extremar las precauciones. Aparte de CERT, el Departamento de Seguridad Nacional, dependiente del gobierno estadounidense, emitió una alerta sobre la vulnerabilidad.

En su nota de prensa del viernes, Equifax asegura haber estado consciente de la vulnerabilidad y del parche de marzo, y que se esforzó por identificar y parchear los sistemas de la infraestructura de TI de la compañía. Este esfuerzo fue insuficiente ya que la empresa no parcheó el sistema que finalmente fue intervenido por desconocidos.

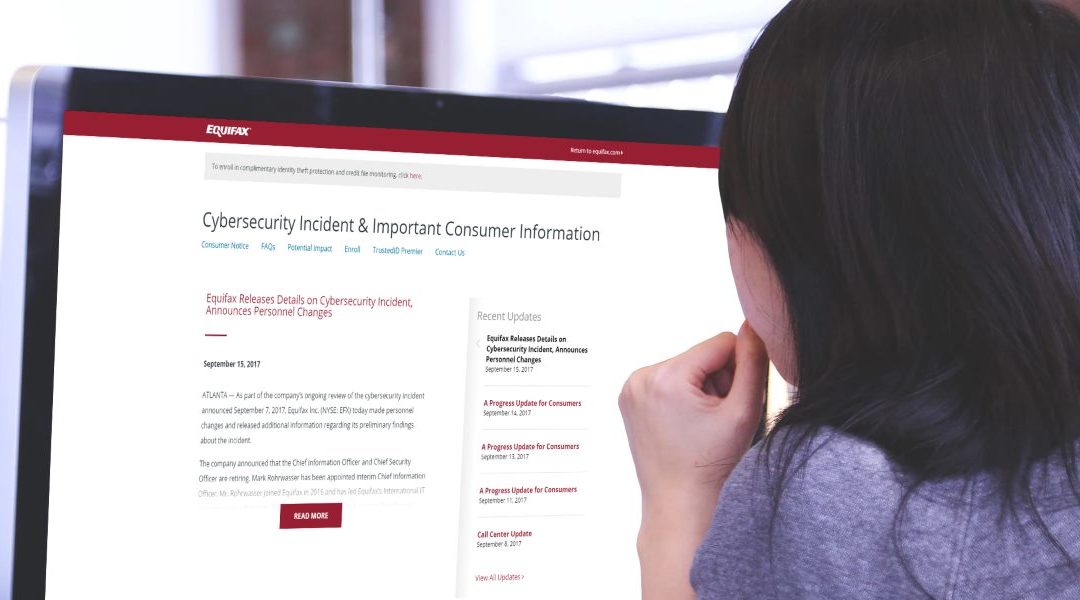

El viernes, Equifax también anunció el despido inmediato de dos altos ejecutivos. El CIO David Webb será reemplazado por Mark Rohrwasser, actual director de operaciones internacionales de TI. La CSO, Susan Mauldin, será reemplazada por Russ Ayres, quien anteriormente se desempeñó como vicepresidente de TI.