Vupen Security nunca ha ocultado que el comercio de vulnerabilidades críticas en software es una parte sustancial y rentable en su modelo de negocios. Por el contrario, comenta abiertamente la información en su sitio web, donde recalca distinguirse de sus competidores, “que básicamente actúan como intermediarios, que compran vulnerabilidades detectadas por investigadores, para luego venderlas a sus clientes”. En el caso de Vupen, todos sus resultados provienen exclusivamente de esfuerzos de investigación internos, se indica en el sitio, agregando que aparte de detectar vulnerabilidades, la empresa ofrece soluciones de intrusión de grado gubernamental. La agencia de seguridad estadounidense, NSA, figuraría entre sus clientes.

La semana pasada, Vupen anunció que en febrero de 2011 había detectado una vulnerabilidad de día cero en el navegador de Microsoft, Internet Explorer. El agujero, de rango crítico, afectaba las versiones 7, 8, 9, 10 y 11 del navegador, y hacía posible para un atacante eludir el modelo sandbox, pudiendo así ejecutar código aleatorio, haciéndose del control del sistema intervenido.

La motivación principal de Vupen no es fomentar la seguridad general en Internet, sino vender sus productos donde resulte más rentable. Por tal razón, la propia Microsoft se enteró de la vulnerabilidad 3 años después que Vupen la hubo detectado. Según Forbes, los clientes que Vupen pagan hasta USD 100.000 al año para acceder a los servicios de la empresa. Este pago únicamente proporciona acceso al catálogo de productos. Aparte de ello, los clientes -en su mayoría agencias de gobierno- deben pagar un precio unitario por producto.

Finalmente, al cabo de 3 años, Vupen decidió dar a conocer la vulnerabilidad de Internet Explorer a la opinión pública, aunque en una modalidad que le permitiera captar un último ingreso económico. Esto ocurrió en marzo de 2014, en el marco de la conferencia Pwn2Own, donde este año obtuvo USD 300.000 en premios en dinero efectivo. La empresa logró, entre otras cosas, vulnerar la totalidad de los navegadores participantes en la conferencia anual de hackers. En los últimos 3 años la empresa ha ganado el primer lugar en las competencias de seguridad de Pwn2Own, según se indica en su sitio web.

En junio, Microsoft solucionó finalmente el agujero crítico de Internet Explorer, que durante 3 años estuvo disponible para los clientes de Vupen.

—

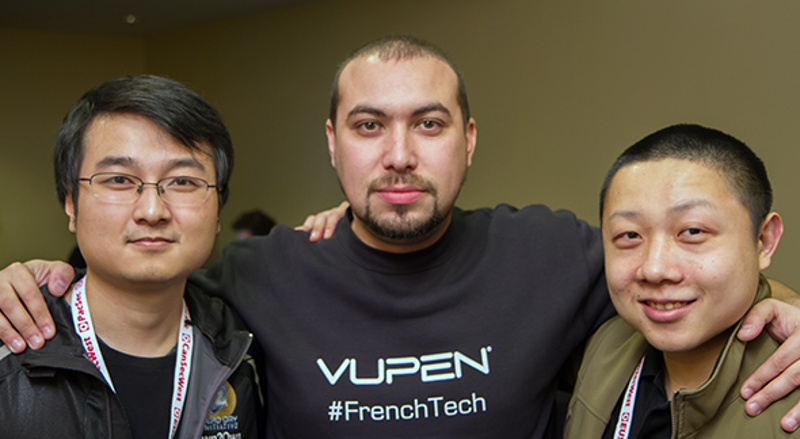

Fotografía: Chaouki Bekrar, de VUPEN, junto a dos participantes del equipo chino Keen Team, posan en Pwn20wn 2014 (Fotografía de Pwn2Own)

Fuentes: