Varios elementos del ataque contra Bangladesh Bank – el Banco Central de Bangladesh – aún no han sido dados a conocer a la opinión pública. El ataque resultó en la transferencia ilícita de US$ 81millones desde la cuenta del banco en Federal Reserve Bank i New York, hacia cuentas en Filipinas y Sri Lanka.

Según se indica, para la realización del ataque se utilizó una biblioteca de malware que incluye a VirusTotal, posiblemente con el fin de asegurarse que el código maligno no sería detectado por herramientas antivirus estáticas.

La empresa británica de seguridad informática BAE Systems asegura haber identificado parte del software utilizado en la intrusión. Según la entidad, las herramientas contienen funcionalidad avanzada que permite interactuar con el sistema SWIFT (Society for Worldwide Interbank Financial Telecommunications), encargado de ejecutar la infraestructura de Bangladesh Bank.

La empresa agrega que el malware detectado forma parte de un paquete de herramientas de ataque, dotado de funcionalidad que hizo posible ocultar las huellas electrónicas de los atacantes mientras éstos enviaban instrucciones que hicieron posible realizar los pagos electrónicos no autorizados. “Las herramientas son altamente configurables y, al contar con el acceso adecuado, también podrían ser utilizadas futuro”, escribe BAE Systems en su blog oficial.

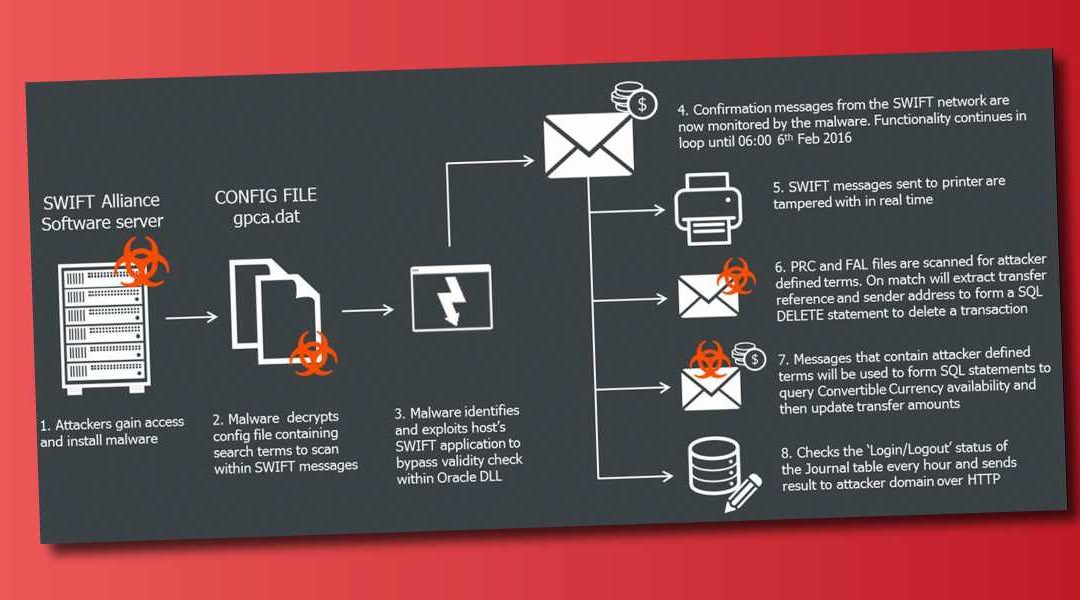

El procedimiento es descrito en el diagrama (ver ilustración). El ataque se basó principalmente en el monitoreo de comunicaciones generadas por el sistema SWIFT con el fin de detectar información específica, como referencias de transacciones y direcciones de SWIFT, que hicieron posible interactuar con el sistema. Los detalles fueron utilizados para borrar algunas transacciones y adulterar los importes.

BAE Systems concluye que, en general, los atacantes dedicaron grandes esfuerzos para borrar las huellas electrónicas dejadas por sus propias actividades. Entre otras cosas, habrían manipulado procesos ordinarios de negocio, con el fin de impedir a los funcionarios del banco detectar el ataque y así poder contrarrestarlo.

El malware fue ejecutado continuamente hasta las 6:00 hrs. del día 6 de febrero. Aún no se ha dado a conocer el momento exacto en que las transacciones fraudulentas fueron realizadas. Sin embargo, según el análisis de BAE Systems, esto habría ocurrido durante los dos días previos al 6 de febrero. A juicio de la empresa, es dable concluir que las herramientas fueron creadas específicamente para este ataque. “Quienes crearon las herramientas deben haber tenido amplios conocimientos sobre el software de SWIFT Alliance Access, como asimismo de la creación de malware en sí”.

“Este ataque fue diseñado específicamente para atacar la infraestructura de una víctima específica. Sin embargo, el carácter general de las herramientas, las técnicas y los procedimientos utilizados para la ejecución del ataque podrían dar a este grupo de ciberdelincuentes la posibilidad de repetir su ataque. Todas las instituciones financieras que ejecutan el software SWIFT Alliance Access y sistemas similares deberían realizar un análisis exhaustivo de su seguridad con el fin de cerciorarse que no son igualmente vulnerables”, concluye señalando BAE Systems.

Bangladesh Bank ha sido fuertemente criticado por la prácticamente inexistente seguridad informática de sus sistemas, que aparte de carecer de cortafuegos, utilizaban switches de segunda mano, comprados por US$ 10 la unidad.