by Redacción | 05/05/2016 | Seguridad

Más del 70% de los ataques del primer trimestre duraron menos de cuatro horas. Sin embargo, hubo tantos ataques como en todo 2015, la mayoría de ellos a nivel de aplicaciones.

by Redacción | 29/04/2016 | IA, Seguridad

Combinando inteligencia artificial y aprendizaje automático, la solución Cylance Protect neutralizó ransomware diseñado para cifrar discos duros con el fin de cobrar un rescate por la recuperación de los datos. Simultáneamente, Trend Micro permitió la instalación y ejecución del mismo ransomware, sin siquiera detectarlo. “Hemos desarmado el ADN del malware”, asegura la empresa.

by Redacción | 28/04/2016 | Seguridad

Durante un control de rutina, la central nuclear de Gundremmingen, situada entre las ciudades de Munich y Stuttgart, detectó que sus sistemas TI estaban infectados con el gusano Conficker.

by Redacción | 28/04/2016 | Seguridad

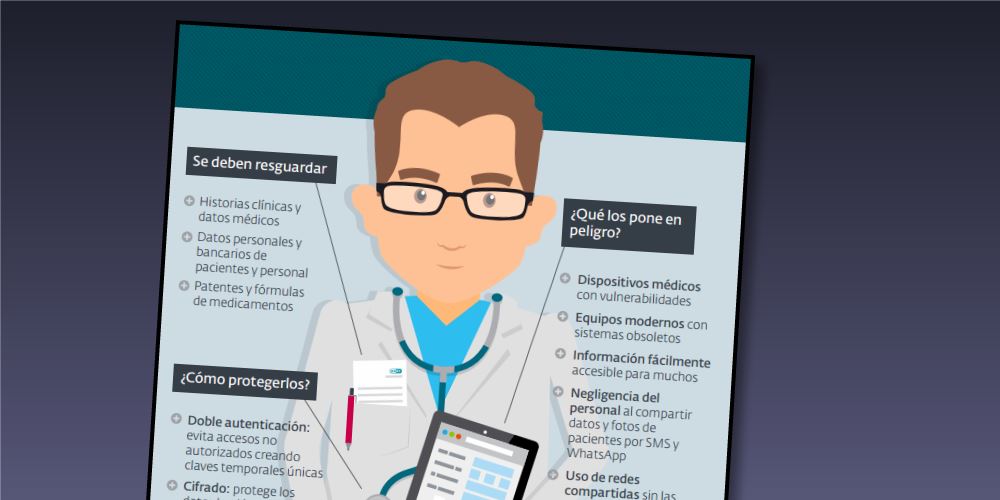

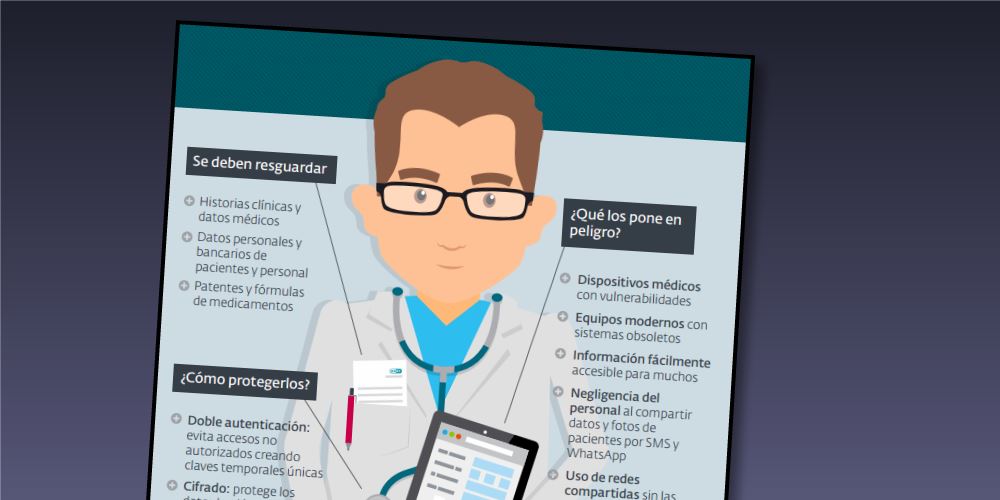

ESET y el Instituto Ponemon desarrollaron el estudio titulado “El estado de la ciberseguridad en Organizaciones de Salud en 2016” donde analizaron el panorama actual de esta industria.

by Redacción | 26/04/2016 | Seguridad

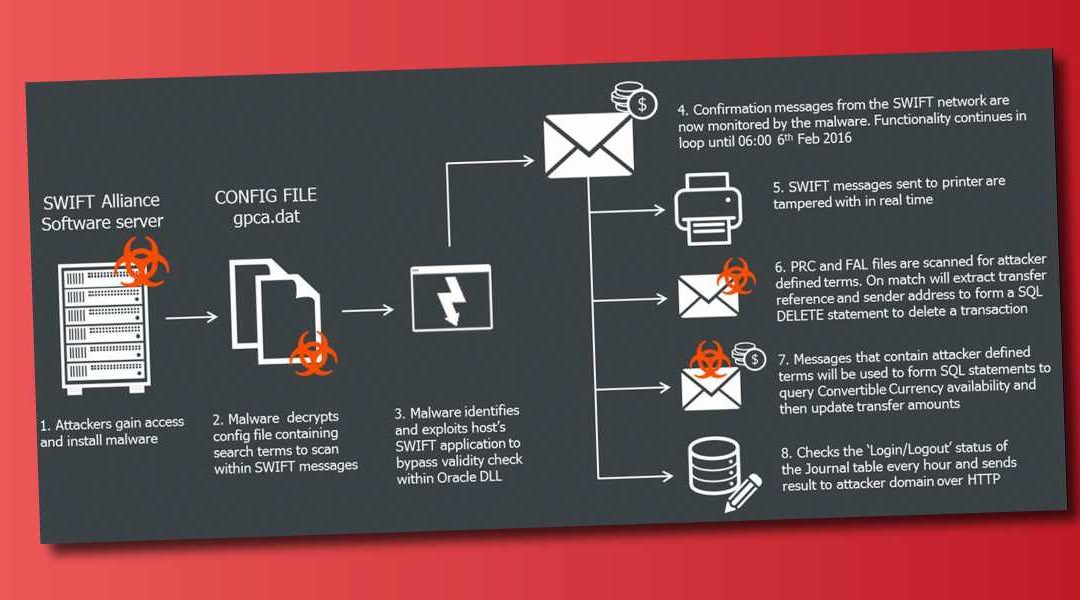

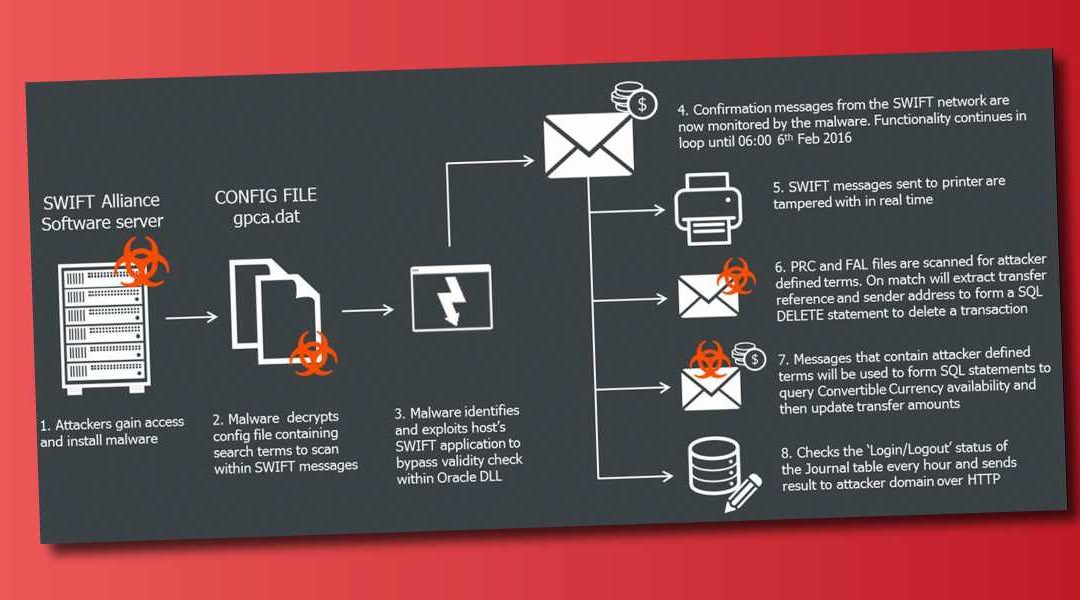

Empresa de seguridad informática advierte que las herramientas empleadas en el sabotaje y robo cibernético al Banco Central de Bangladesh pueden ser utilizadas para atacar a otros bancos conectados al sistema SWIFT.

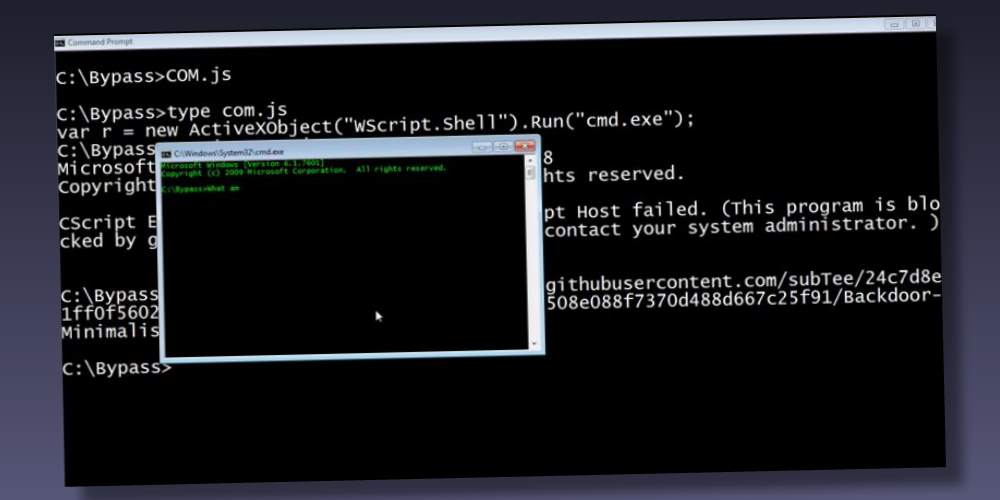

by Redacción | 25/04/2016 | Seguridad

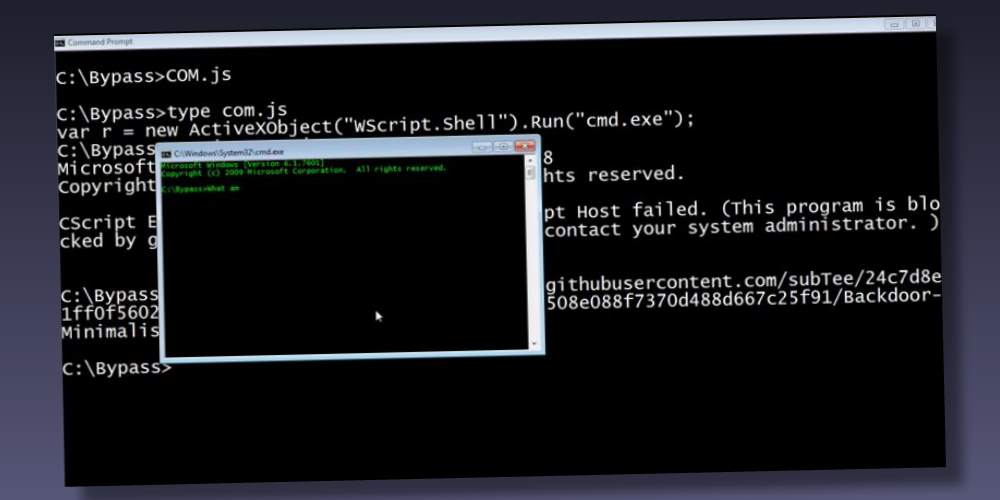

AppLocker puede ser eludida con gran facilidad, utilizando una poco conocida funcionalidad de la herramienta regsrv32.exe, incorporada en Windows.

by Redacción | 25/04/2016 | Seguridad

¿Son sistemas seguros y confiables o podríamos llegar a perder no sólo el control del sistema de entretenimiento de un vehículo sino el de la conducción incluso circulando?

by Redacción | 22/04/2016 | Seguridad

La negligencia en la protección de la red del Banco Central de Bangladesh fue un factor decisivo para favorecer el hackeo de sus sistemas y consiguiente hurto de US$ 81 millones.

by Redacción | 21/04/2016 | Seguridad

La solución APS de Arbor Networks obtiene una clasificación de “Producto recomendado” y el mayor puntaje de eficacia en seguridad general en informe independiente.

by Redacción | 19/04/2016 | Seguridad

Informe de Intel Security revela que la mayoría de los presupuestos de TI se enfocarán en la nube, junto con poner de relieve una clara necesidad de capacitación sobre el valor de la nube y cómo brindarle seguridad.