Es decir, en este caso concreto, un cibercriminal experto comenzó ofreciendo un troyano bancario completamente funcional, así como el alquiler de su infraestructura asociada, a ladrones menos calificados.

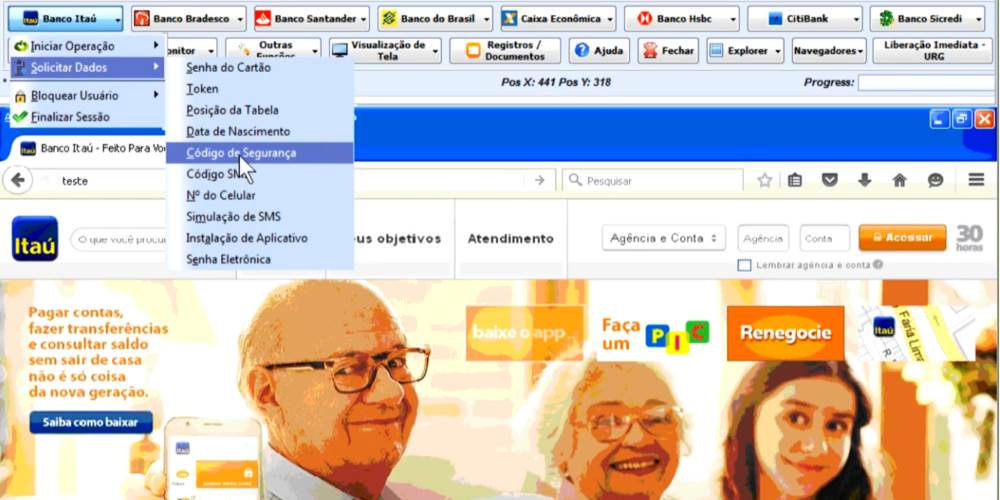

Esta amenaza en particular llamó la atención del equipo de investigación de Trend Micro, debido a su anuncio, que incluía vídeos de demostración en YouTube. Su creador, “Ric”, alquila los servicios de este particular malware por unos 600 dólares durante 10 días. El servicio incluye una consola integral, altamente capacitada y bien diseñada, así como las habilidades desarrolladas para saltarse todos los códigos de autenticación que utilizan los bancos en Brasil.

Anuncios

Es habitual entre los cibercriminales brasileños anunciar sus servicios en Internet, y Ric no es diferente. La descripción del canal se traduciría como “Troyano bancario en alquiler o código fuente a la venta, con acceso a más de 9 bancos, versión 2016”.

En su canal, Ric ha colgado tres vídeos mostrando diferentes aspectos de este troyano bancario y ha acumulado más de 1.000 visualizaciones. En la descripción de cada uno de los vídeos contiene un link a una página con métodos de pago. Ric también publica su nombre de usuario en Skype para que los clientes interesados puedan negociar con él. Trend Micro considera que trabaja por su cuenta y no forma parte de ningún grupo cibercriminal.

Ric también proporciona una lista de actualizaciones en el troyano para que los clientes puedan estar al tanto de cualquier cambio o mejora en el malware. Además, proporciona una lista con todos los bancos con los que “trabaja”.

Los mayores bancos de Brasil están incluidos en esta lista, así como la plataforma de pago online PayPal y Mercado Livre, una importante página de subasta local. Otras webs como las de algunos ISP y proveedores de webmail también se encuentran en la lista.

Todo el paquete se vende por 2.000 reales (algo menos de 600 dólares), válido por un período de 10 días. Se trata de un precio relativamente caro para el mercado negro brasileño, pero el paquete incluye:

El propio troyano bancario

Un loader/dropper/infector (archivos para ejecutar, propagar e infectar servicios)

Un programa de actualización automática para las máquinas afectadas

Toda la infraestructura necesaria para realizar con éxito los ataques

Para los usuarios que deseen tener un total control sobre sus ataques y dispongan de su propia infraestructura, el código fuente se encuentra disponible por 30.000 reales, aproximadamente unos 8.800 dólares.

Cómo funciona el ataque

Si un aspirante a cibercriminal compra este “servicio”, recibe un enlace al portal de administración con credenciales válidas durante el período de alquiler de la compra. Necesitará establecer un servicio de DNS dinámico para que sus víctimas se dirijan a la infraestructura proporcionada. Además, él también será el responsable de que los usuarios visiten la URL maliciosa. Para ello, el phishing sigue siendo el método preferido.

Actualmente, los bancos brasileños protegen muchas cuentas con algún tipo de autenticación de dos factores. Los códigos obtenidos a través de mensajes SMS y las apps de autentificación son las dos formas más populares. Para conseguir saltarse esta protección, Ric no ataca el protocolo de autenticación en sí, ya que se salta el acceso remoto de esta forma:

1. Una vez que el troyano se instala en la máquina de la víctima, el atacante tiene el control total sobre él.

2. Cuando la víctima accede a la página web del banco, el atacante recibe una alerta (esta alerta, incluso se puede enviar a través de SMS).

3. El atacante entonces comienza a ver la pantalla de la víctima y solo tiene que esperar para que ésta acceda a su cuenta bancaria.

4. Después de eso, se bloquea la pantalla de la víctima. El mensaje que se muestra está diseñado para hacerle pensar que la página web del banco le está pidiendo que espere.

5. El atacante toma el control de la máquina de la víctima y se inicia la transferencia de dinero o el pago de facturas.

6. Cuando la página web del banco le pide al operador los códigos de autentificación, el operador desbloquea la pantalla de la víctima y hace que aparezca una ventana en la que se solicita una identificación de señal falsa, haciéndole creer que tiene que introducir las claves para continuar.

7. Una vez dada la autorización, el atacante puede completar la transacción maliciosa.

Puede haber algunas diferencias entre los distintos bancos, pero la esencia del ataque no cambia. Los actuales troyanos bancarios brasileños se han convertido, no tanto en ladrones de datos, sino en herramientas de administración remota destinadas a usos malignos.

La capacidad para operar y realizar transacciones desde la máquina de la víctima de forma remota hace que el fraude sea más difícil de detectar. Sin un examen en profundidad del sistema del usuario, parecerá que las operaciones fueron hechas desde el PC del usuario (y por tanto, por el cliente real). Esto hace que sea necesario recurrir a otras técnicas para poder detectar el delito.

¿Quién es Ric?

A día de hoy, no se sabe mucho sobre Ric, la persona que creó esta amenaza. Lo que Trend Micro sí sabe es que su “trabajo” es de extraordinaria calidad. Todo está codificado desde cero y a veces utiliza packers para proteger sus archivos, es decir, un programa que permite camuflar partes del código, modificarlo, etc. Algunas muestras también han sido firmadas con certificados auto-asignados para tratar de eludir el software de seguridad.

Ric tiene al menos otros tres apodos y probablemente se encuentra en la región norte de Brasil. Esta parte del país es conocida por ser un semillero para la actividad cibercriminal. Ya el año pasado, Trend Micro estudió y desarrolló diversos materiales sobre un joven cibercriminal de esta misma zona del país apodado como “Lordfenix”.

En el pasado, miembros de distintas bandas de ciberdelincuentes han sido detenidos en la región.