En la práctica, la vulnerabilidad establece un interfaz de comandos que puede ser utilizado por cualquier sitio visitado por el usuario. Por lo tanto, un atacante obtiene los mismos privilegios de acceso al sistema que el propio usuario, con la capacidad de ejecutar software y descargar, borrar y modificar archivos.

La vulnerabilidad en cuestión está radicada en un componente denominado Password Manager. Según Tavis Ormandy, investigador seguridad en el Project Zero de Google, el componente siempre es instalado junto con el software antivirus, junto con ser automáticamente ejecutado cada vez que el PC es iniciado.

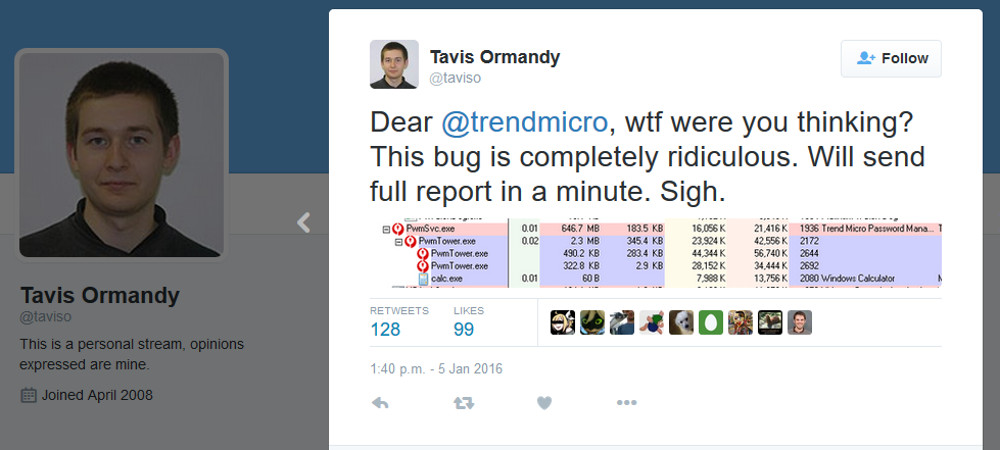

Como su nombre lo indica, Password Manager es una herramienta de administración de contraseñas. Según Ormandy, está escrita en JavaScript y para funcionar requiere abrir una serie de puertos HTTP RPC (Remote Procedure Call). Según el experto, toma aproximadamente 30 segundos detectar un puerto que pueda ser utilizado para ejecutar comandos aleatorios en el sistema local. Vía Twitter, Ormandy publicó un ejemplo, donde inicia la calculadora de Windows. “Estimados @trendmicro, ¿En qué demonios pensaban? Este error es completamente ridículo. Enviaré un informe completo en un minuto. Suspiro”.

Ormandy advirtió a Trend Micro sobre el error el 5 de enero. La compañía habría respondido rápidamente, y la vulnerabilidad estaría totalmente eliminada a partir del 11 de enero.

No sería un caso aislado

Sin embargo, es dable suponer que no es la única vulnerabilidad en el producto. Según Ormandy, el componente hace que aproximadamente 70 APIs estén disponibles vía Internet, con funcionalidad que permite, entre otras cosas, exportar las contraseñas del usuario.

El componente Password Manager forma parte de un servicio de sincronización de contraseñas entre distintos dispositivos. Ormandy informa sobre un código que permite a todo interesado descargar la biblioteca de contraseñas. Es necesario precisar que las contraseñas están cifradas, pero según el experto hay herramientas como por ejemplo decryptString, que permiten a intrusos salvar esa barrera.

Navegador “seguro”

Desde 2014, el producto incluye además su propio navegador, basado en Chromium 41. Éste elemento sería ejecutado con sandbox desconectado. El navegador, que Trend Micro denomina “Secure browser” está disponible mediante la API ShowSB. “Esto es lo más ridículo que he visto alguna vez” fue el comentario de Ormandy a Trend Micro cuando descubrió el navegador “seguro”.

El experto exhorta a Trend Micro a realizar un análisis total y profesional de su software. “En mi opinión, aún hay problemas, como por ejemplo el navegador seguro. Con todo, concuerdo en que se han eliminado los problemas más urgentes”, escribe Ormandy en su último comentario dirigido a Trend Micro en el foro Google Security Research.