En julio de 2010, Stuxnet, una de las piezas de malware más sofisticadas alguna vez escritas, fue descubierta en estado natural. Tomó varios meses en analizar este complejo malware, y su funcionamiento incrementó la barrera en términos de capacidad de lo que un ataque cibernético podía hacer. Stuxnet probó que los programas maliciosos que se ejecutaban en el mundo cibernético podían impactar con éxito en infraestructuras nacionales críticas. La primera variante conocida de Stuxnet fue la versión 1.001, creada en 2009. Eso, hasta ahora.

Symantec Security Response analizó recientemente una muestra de Stuxnet anterior a la versión 1.001. El análisis de este código revela que existe una versión anterior a la conocida, denominada como versión 0.5, la cual estuvo en funcionamiento entre los años 2007 y 2009. Además se presume que esta versión, o inclusive variantes anteriores a ella, estuvieron en funcionamiento desde el año 2005.

Algunos de los descubrimientos identificados durante el análisis de Stuxnet 0.5 son:

– Es la variante más antigua de Stuxnet encontrada

– Fue construida con la plataforma Flamer

– Se propaga infectando proyectos Step 7, inclusive en memorias USB

– Deja de propagarse el 4 de julio de 2009

– No contiene vulnerabilidades de Microsoft

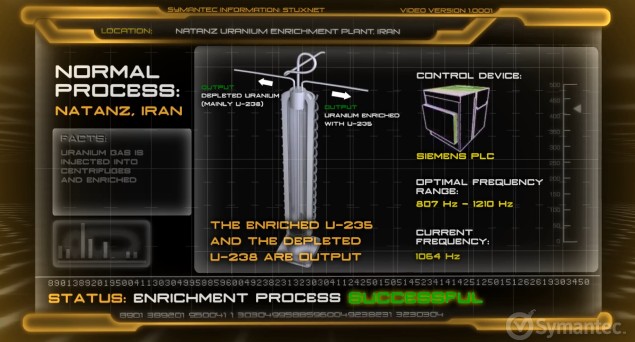

– Incluye una completa carga útil en funcionamiento contra PLC Siemens 417 que estaba incompleta en las versiones de Stuxnet 1.x

Al igual que con la versión 1.x, Stuxnet 0.5 es una pieza de malware complicada y sofisticada que requiere un nivel de habilidad y esfuerzo similares. A pesar de la edad de la amenaza y la fecha de muerte, los sensores de Symantec detectaron el año pasado una pequeña cantidad de infecciones inactivas (se encontraron archivos de Stuxnet 0.5 en archivos del proyecto Step 7) a nivel mundial, distribuidas de la siguiente manera:

Más información sobre aspectos clave de Stuxnet 0.5 disponibles en los siguientes blogs, videos e informes oficiales:

- Stuxnet 0.5: How It Evolved (Stuxnet 0.5: Su evolución)

- Stuxnet 0.5: Command and Control Capabilities (Stuxnet 0.5: Funcionalidades de comando y control)

- Stuxnet 0.5: Disrupting Uranium Processing at Natanz (Stuxnet 0.5: Interrupción del procesamiento de uranio en Natanz)

Para más detalles sobre Stuxnet 0.5, los usuarios interesados pueden descargar una copia del informe oficial de Symantec.

En su blog, Symantec agradece al Instituto de Ciencia y Seguridad Internacional (Institute for Science and International Security -ISIS) por su continua colaboración para la comprensión de sistemas centrífugos de enriquecimiento de uranio.