Sobrevivir a la pandemia ha puesto a prueba la capacidad de aguante de todos. Para los individuos, y para las empresas de todo el mundo, ha sido un periodo problemático y disruptivo.

Para muchas empresas ha sido cuestión de adaptarse a la velocidad de la luz para garantizar la supervivencia. También se han producido varios cambios tectónicos en el ámbito de las tecnologías de la información, que han acelerado tendencias que ya estaban en marcha o han creado nuevas olas, cuyas implicaciones aún se están desarrollando.

“En primer lugar, se produjo un cambio hacia la nube y la digitalización de la empresa, ya que las personas se dispersaron para trabajar a distancia”, señala Mauricio Sánchez, Director de Investigación, Seguridad de Redes y Dispositivos de Centros de Datos, SASE Market Research, Dell’Oro Group. “Vimos que las empresas que no habían sido necesariamente particularmente digitales, en lo que respecta a sus clientes y trabajadores, de repente tuvieron que hacerlo. Además, se produjo la conversación sobre la experiencia digital en línea de cada empresa desde el punto de vista de la seguridad.”

Fue una época incierta incluso para los profesionales de la seguridad más experimentados, afirma: “Este verano, el ransomware saltó a las portadas y empresas como Colonial Pipeline se vieron muy afectadas por una interrupción masiva de sus instalaciones. Más recientemente, hemos visto a la rusa Yandex sufrir uno de los mayores ataques DDoS de la historia. Las ciberamenazas no se han visto frenadas por la pandemia. De hecho, probablemente se han acelerado en muchos aspectos”.

Según Sánchez, los cambios en los patrones de trabajo, junto con la creciente ola de amenazas a la seguridad, obligaron a muchas empresas a reflexionar sobre su dependencia de la arquitectura de red heredada: “El modelo clásico radial que ha funcionado durante muchas décadas estaba en duda. Era un modelo probado y fiable, bueno para proteger el interior de la red corporativa, con todo retroalimentado a ese centro de datos en el núcleo. Muchas empresas han empezado a entender que esta arquitectura ya no se ajusta a lo que se necesita, y eso ha llevado a una nueva clase de soluciones de arquitectura acompañadas de algunas nuevas tecnologías de apoyo”.

Una de las más importantes ha sido SASE, o el borde de servicio de acceso seguro: “Vemos esto como la próxima tendencia en las redes”, afirma Sánchez. “La comunidad de proveedores ha respondido a la presión de las empresas con esta intersección de las redes y la seguridad, ofreciendo una solución convergente de redes y seguridad”.

Entonces, se pregunta Sánchez, ¿cuáles son las principales amenazas a la seguridad a las que se enfrentan las empresas hoy en día? Para ayudar a responder a esto, habló con un panel de experimentados profesionales de la seguridad de todo el mundo del comercio.

Gail Coury, Vicepresidenta Senior y Jefa de Seguridad de la Información del proveedor de seguridad F5 Networks, considera que el reto tiene múltiples facetas: “En F5 hemos trasladado muchas de nuestras aplicaciones fuera de nuestros centros de datos”, afirma. “Uno de nuestros principales objetivos es estar completamente fuera de ese negocio. Si se observa cómo nuestros trabajadores realizan su trabajo hoy en día, de forma remota desde sus oficinas en casa, muy raramente se conectan a una VPN. Pero ahora tenemos una superficie de ataque ampliada, con algunas aplicaciones todavía en un centro de datos local, otras protegidas por SASE, muchas en múltiples nubes en todo el mundo que nos ayudan a gestionar a nuestros empleados y dar soporte a nuestros clientes. Vemos amenazas a las aplicaciones, amenazas al usuario final, amenazas a los dispositivos desde los que se conectan los usuarios”.

Los atacantes se están adaptando a las nuevas medidas defensivas que todo el mundo está poniendo en marcha, cree Jordan LaRose, Director de Consultoría y Respuesta a Incidentes del proveedor de seguridad F-Secure: “Tenemos nuevas tecnologías para detener los ataques clásicos, como el ransomware”, dice. “Es curioso que diga que el ransomware es clásico, ya que sólo existe desde hace un par de años. Pero así de rápido se mueve la industria hoy en día. Yo añadiría que los atacantes de ransomware ya no se dirigen sólo a las computadoras, sino también a los servidores clave, a los usuarios clave de la red, a la exfiltración de la propiedad intelectual, o a la información de chantaje, o a cualquier cosa que consideren valiosa y por la que puedan pedir un rescate. Lo tomarán como rehén y dirán que si no nos pagan este dinero vamos a filtrar esta información a la Internet pública. Es un gran reto para el sector, porque ahora la protección debe dirigirse a toda la red”.

Es necesario, dice, que la industria tecnológica aumente la seguridad aún más, para cubrir no sólo las “joyas de la corona” de una empresa, sino también para asegurarse de que no entra ni sale nada involuntario: “No sólo la base de datos clave, sino también la laptop del director financiero que tiene en su escritorio en Florida”.

La naturaleza de las organizaciones altamente distribuidas de hoy en día hace que el trabajo de la seguridad sea mucho más difícil, señala Vivek Bhandari, Director Senior de Marketing de Productos de Redes y Tecnología. Director de Marketing de Producto, Unidad de Negocio de Redes y Seguridad de VMware. “Las aplicaciones están en todas partes, los usuarios están en todas partes, tenemos todo tipo de dispositivos”, dice. “Las arquitecturas están cambiando fundamentalmente con las aplicaciones en contenedores, y con tantos componentes repartidos en múltiples nubes. Esto ha creado un buen día para los atacantes porque ahora la superficie de ataque ha crecido exponencialmente. Ahora es mucho más fácil para los atacantes encontrar su camino”.

Otra fuente de preocupación para Bhandari es el área de los exploits de día cero: “En comparación con los dos últimos años, sólo en 2021 hemos visto más del doble de uso de exploits de Día Cero in the wild. Esto es algo ante lo que muchas defensas de seguridad tradicionales, que se basan en firmas o comportamientos conocidos, no pueden reaccionar. Es como si alguien con una máscara se hiciera pasar por algo que no es”.

El Dr. Ronald Layton, Vicepresidente de Operaciones de Seguridad Convergente del Banco Sallie Mae, desea que los presupuestos destinados a la seguridad se amplíen en consonancia con los de otros servicios tecnológicos: “Los responsables de la seguridad deberían adoptar un enfoque más colaborativo, al igual que hacemos en el mercado privado, donde cogemos el teléfono y llamamos a un amigo que es el CISO y le preguntamos qué está viendo”, afirma. “Todos somos mejores cuando colaboramos, y los malos actores han captado esto rápidamente. Siempre han sido colaboradores eficaces en el lado ofensivo, mejor que en el lado defensivo, que es donde todos trabajamos.”

A Coury, de F5 Networks, le resulta útil aprovechar su experiencia como antigua responsable de una empresa que se enfrenta a múltiples dolores de cabeza en materia de seguridad: “Antes de asumir el papel de CISO en F5, fui directora general de uno de nuestros negocios de servicios de seguridad online en el que protegíamos cientos de entornos de clientes contra ataques DDoS”, explica. “El DDoS-como-servicio es algo en lo que los hackers se han adentrado. También quiero mencionar el tráfico de bots y el tráfico de robo de credenciales que se centra en las aplicaciones”.

Entonces, ¿cuáles son las soluciones en las que deberían pensar las empresas frente a todas estas amenazas en rápida evolución?

Bhandari, de VMware, cree en la confianza cero como paradigma: “Lo que estamos empezando a ver es que las organizaciones empiezan a pensar en asegurar el tráfico de los usuarios finales con soluciones como SASE y ZTNA”, dice. “Fíjate en todo lo que está ocurriendo dentro de la nube y entre las nubes, ya que casi todas las organizaciones han cambiado a una estrategia de múltiples nubes donde se alojan las aplicaciones. Tenemos que asegurar el acceso a la carga de trabajo también, y no se trata sólo del acceso de los usuarios.”

Coury, de F5 Networks, quiere que se haga más para integrar la seguridad: “Me refiero a la seguridad de las API, y a cómo se conectan los microservicios entre sí. ¿Cómo se protegen los datos? Los datos en sí deben estar protegidos de forma independiente. ¿Cómo se asegura el usuario, cómo se tiene una identidad positiva y fuerte, y luego cómo se asegura la autenticación del dispositivo? Debes saber que el dispositivo está sano antes de permitir que se produzca esa conexión, y todo esto es porque ya no tenemos ese perímetro. Por eso tenemos que cambiar la forma de pensar en la seguridad”.

A modo de conclusión, LaRose, de F-Secure, señala que siempre dice a los clientes que están en medio de un ciberataque o se están recuperando de él, que no hay una solución milagrosa para la seguridad.

“No hay un software que vaya a resolver todos tus problemas”, concluye. “Ojalá lo hubiera, me facilitaría mucho el trabajo. Pero, desgraciadamente, se trata de entender todos los diferentes niveles de tecnología, todos los diferentes niveles de riesgo, y de identificar la solución adecuada para cada una de esas piezas individuales.”

Por Guy Matthews, editor de NetReporter

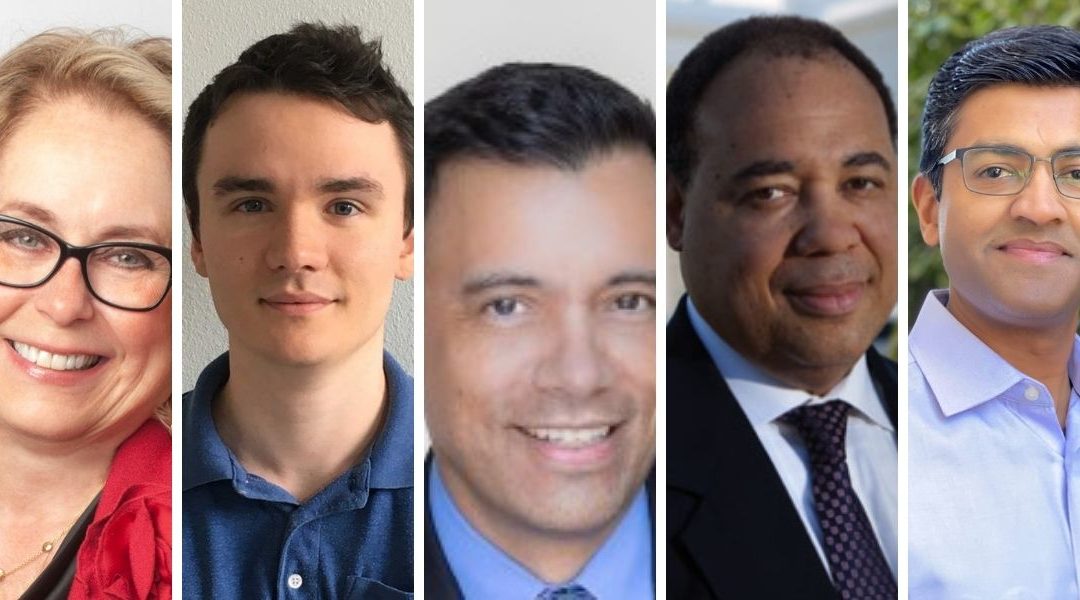

Ponentes:

Presidente analista: Mauricio Sánchez, Director de Investigación, Seguridad de Redes y Dispositivos de Centros de Datos, SASE Market Research, Dell’Oro Group

https://www.delloro.com

Gail Coury, Vicepresidenta Senior y Directora de Seguridad de la Información, F5 Networks

https://www.f5.com

Jordan LaRose, Director de Consultoría y Respuesta a Incidentes, F-Secure

https://www.f-secure.com

Dr. Ronald Layton, Vicepresidente de Operaciones de Seguridad Convergente, Sallie Mae Bank

https://www.salliemae.com/banking

Vivek Bhandari, Senior Director de Marketing de Producto, Unidad de Negocio de Redes y Seguridad, VMware

https://www.vmware.com/