Expertos en seguridad informática han detectado un nuevo tipo de ataque cibernético con capacidad de interceptar tráfico cifrado HTTPS operando con tecnología SSLv2.

Según un grupo de trabajo internacional en el que participan Google, diversas universidades y el proyecto OpenSSL, la vulnerabilidad afecta a uno de cada 3 servidores HTTPS, equivalentes a 11,5 millones de servidores.

Los investigadores han comprobado que SSLv2 se ha convertido en un grave problema de seguridad para millones de servidores web. La situación afectaría a uno de cada tres servidores con soporte para HTTPS si se incluyen los servidores carentes de soporte SSLv2 que comparten una clave pública con un servidor con soporte para SSLv2; por ejemplo, servidores de correo electrónico.

Esta modalidad de ataque ha sido denominada DROWN (Decrypting RSA with Obsolete and Weakened eNcryption). en la práctica, se trata de una nueva variante de una modalidad antigua de ataque, denominada “Bleichenbacher padding oracle attack“. El ataque hace posible descifrar conexiones TLS interceptadas, habilitando conexiones especialmente diseñadas en un servidor con soporte SSLv2, siempre y cuando las conexiones TLS y SSLv2 utilicen la misma clave privada.

Otra condición que debe concurrir es que se utilice el método de intercambio de claves RSA. Se ha comprobado, además, que es totalmente irrelevante el navegador utilizado, en tanto que la conexión interceptada puede basarse en cualquier versión existente de TLS (o SSL), hasta la versión 1.2.

Para el caso de algunos servidores es necesario probar miles de conexiones, realizándose un gran número de cálculos para vulnerar el sistema de cifrado. Sin embargo, todos estos cálculos podrían ser realizados mediante el servicio EC2 de Amazon en aproximadamente 8 horas, por un precio de aproximadamente US$ 440. Este gasto está al alcance de un gran número de cibercriminales e indudablemente de agentes estatales.

Un elemento clave de los ataques es la vulnerabilidad fundamental presente en SSLv2, vinculada a la exportación de cifras, que sólo utiliza claves de 40 bits.

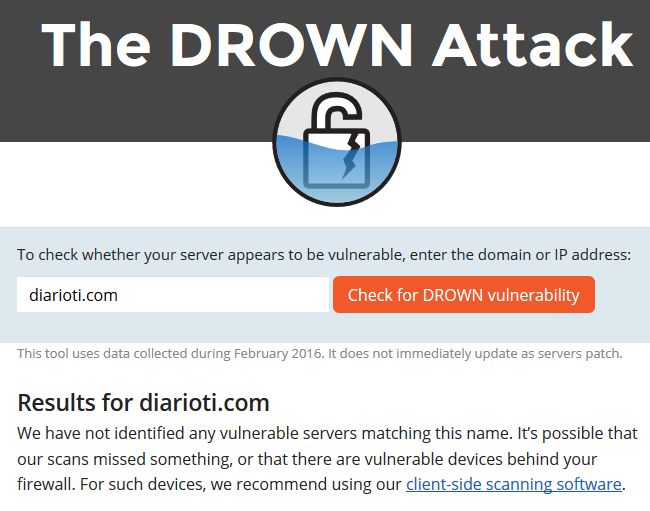

En el sitio de DROWN se ha publicado una lista con ejemplos tomados de los 10.000 sitios web más populares del mundo, cuyos servidores están vulnerables al ataque. La lista está actualizada al primero de marzo de 2016. El sitio ofrece una herramienta que permite verificar la vulnerabilidad del servidor, digitando el nombre de un dominio: