Fortinet, proveedor global del mercado de seguridad de redes de alto rendimiento, ha presentado los resultados de la investigación realizada por su equipo de detección de ciberamenazas FortiGuard entre el 1 de enero y el 31 de julio de 2013.

Incremento del malware para móviles

De acuerdo con los Laboratorios FortiGuard® el malware en dispositivos móviles ha crecido un 30% en los últimos seis meses. El equipo ha identificado más de 1.300 muestras cada día, y realizó el seguimiento de más de 300 familias de malware específicas para Android y unas 250.000 muestras de malware solo para Android en los últimos seis meses.

Bring Your Own Trouble

El fenómeno Bring Your Own Device (BYOD) tiene muchos beneficios para la empresa, como mayor eficiencia y productividad por parte del empleado. Sin embargo, la desventaja de una política BYOD indulgente es que las amenazas para móviles infecten el dispositivo del usuario y, consecuentemente, la red corporativa.

“Hace tres años, el malware para móviles apenas preocupaba a usuarios y empresas. La mayoría del malware dirigido a smartphones y tablets no tenía más objetivo que molestar, como el virus Cabir o era un software que permitiría cometer fraudes a través de SMS o reemplazando iconos,” indicó Axelle Apvrille, investigadora senior de antivirus para móviles en los Laboratorios FortiGuard. “Sin embargo, la proliferación de estos dispositivos ha hecho que los cibercriminales se interesen más por este creciente mercado. Nuestras investigaciones concluyen que el incremento del malware para móviles no disminuirá a corto plazo.”

Todo comenzó con Symbian

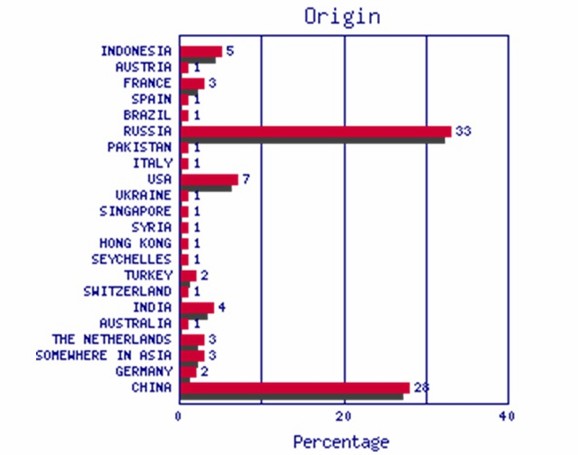

En 2009, la mayoría del malware para móvil estaba dirigido al sistema operativo Symbian, ya que iOS y Android eran todavía relativamente nuevos en el mercado. Además, un elevado número de malware era codificado por programadores de Europa del Este y china, mercados donde Symbian disponía de una importante cuota de mercado.

2013, el cambio en el panorama de amenazas para móviles

En 2013, el panorama de amenazas para móviles se ha transformado completamente. La adopción generalizada del SO Android de Google ha liderado la explosión del mercado de smartphones. Los dispositivos Android están disponibles en cualquier mercado, con una gama de precios variada. En línea con la proliferación de aplicaciones disponibles para complementar las funcionalidades del dispositivo, los cibercriminales han utilizado esta plataforma como nueva oportunidad de negocio.

El ransomware de móviles

En 2012, FortiGuard ya predijo que el ransomware con fines lucrativos se trasladaría a los teléfonos móviles.

“El ransomware ha supuesto un gran negocio para los cibercriminales, por lo que no es sorprendente que ahora hayan puesto su atención en dispositivos móviles” afirmó Richard Henderson, experto en seguridad en los Laboratorios FortiGuard. “El malware Fake Defender para Android sigue al mismo M.O. que los antivirus falsos para PC – con apariencia altruista se camufla para luego mostrar su forma real. En ese momento, este malware bloquea el teléfono de la víctima y exige un pago para su desbloqueo. Una vez que el teléfono es bloqueado, la víctima tiene que pagar el rescate o perderá los datos de su dispositivo, a menos que cuente con una copia de seguridad.”

Nuevos ataques sobre antiguas vulnerabilidades

Incluso aunque se han lanzado parches para “Ruby on Rails”, Java, Adobe Acrobat y Apache, los Laboratorios FortiGuard han detectado ataques que aprovechan estas antiguas vulnerabilidades.

Ruby on Rails

En enero se anunció que una vulnerabilidad crítica en el framework Ruby on Rails podía permitir a un atacante ejecutar código de forma remoto en el servidor web. Ruby on Rails (RoR) es un framework de aplicaciones web para el lenguaje de programación Ruby. Permite un despliegue rápido, sencillo y elegante de websites 2.0. Es muy popular, cientos de miles de sitios web utilizan RoR.

Además, para agravar el problema, existía un módulo Metasploit disponible para escanear dicha vulnerabilidad, lo que facilitaba la identificación de servidores Web vulnerables a los que atacar.

Ejecución de código Java en remoto

En enero, fue descubierto un exploit zero-day capaz de burlar el sandbox de Java y ejecutar arbitrariamente el código Java.

Java es una tecnología omnipresente en todo el mundo online – la mayoría de los ordenadores tienen algún tipo de runtime Java instalado y habilitado. La vulnerabilidad permitía a un applet malicioso ejecutar cualquier programa Java, saltando el sandbox de Java y así conceder acceso completo al ordenador vulnerable. Tras descubrirse estos ataques, el exploit se integró rápidamente en muchos kits de ataque, como BlackHole, Redkit y Nuclear Pack, ofreciendo a los compradores de dichos kits la capacidad de aprovechar el exploit para instalar malware en ordenadores vulnerables. También se creó un módulo Metasploit para esta vulnerabilidad, lo que facilitaba encontrar a las potenciales víctimas en unos pocos “clicks”.

“El exploit incluido por defecto en un componente JMX (Java Management Extensions) permitía a un applet malicioso elevar sus privilegios y ejecutar cualquier código Java,” confirmó Henderson.

Oracle lanzó rápidamente un parche para esta vulnerabilidad, pero al igual que con otros exploits integrados en kits crimeware, se encontraron nuevas víctimas (y se continúan encontrando), que tienen instaladas versiones de Java sin parchear que permiten que el malware se instale.

Acrobat/Acrobat Reader Zero-Day en estado salvaje

En febrero, se detectó un supuesto PDF encubierto como un formulario de visado de Turquía que aprovechaba una vulnerabilidad no descubierta en el software de Adobe Reader. El exploit funcionaba con todas las nuevas versiones de Adobe Reader (9.5.X, 10.1.X, y 11.0.X), y la mayoría de las versiones de Microsoft Windows, incluyendo Windows 7 64-bit y gran parte de los sistemas Mac OS X.

El exploit PDF fue usado por los cibercriminales para instalar malware en determinados ordenadores. Adobe lanzó un parche para subsanar este fallo en Reader el 20 de febrero, pero los cibercriminales continúan utilizando versiones reempaquetadas de los exploits online para ataques de spear-phishing. Estos exploits para el software, continúan utilizándose de forma activa por parte de los cibercriminales como método de distribución de malware, aprovechándose de aquellos usuarios que no acostumbran a instalar parches y actualizaciones de seguridad de forma habitual en sus ordenadores.

CDorked ataca a Apache

A finales de abril, se descubrió un nuevo ataque perpetrado contra el servidor web Apache. Conocido como CDorked, el malware comprometía al servidor web y redirigía a sus visitantes a otros servidores que distribuían malware utilizando el kit de exploit BlackHole. El ataque podía dirigirse también a las plataformas de servidores web Lighttpd y Nginx.

CDorked muestra similitudes con el ataque DarkLeech para servidores Apache descubierto en 2012, pero CDorked es más sigiloso e inteligente: a diferencia de DarkLeech, CDorked no carga módulos maliciosos adicionales en los servidores infectados; en su lugar modifica el binario httpd existente. CDorked no escribe información en el disco duro del servidor web: todo se almacenaba en memoria y se accede a través de peticiones GET ofuscadas, que envía el atacante al servidor comprometido. Ninguna de estas peticiones GET se registran en el log.

Según Henderson “CDorked no trata de redirigir a todos y cada uno de los visitantes al sitio infectado con BlackHole. Se mantiene oculto cuando se accede a páginas de administración del servidor web comprometido para no ser descubierto por los administradores que podían darse cuenta de que las redirecciones a sitios de distribución de crimeware. CDorked no trabajaba solo: otro malware se encarga de vigilar a los expertos en malware y a los White Hat hackers.”

Acerca de los Laboratorios FortiGuard

Los laboratorios FortiGuard realizan estadísticas de amenazas y tendencias basándose en los datos recogidos por los dispositivos de seguridad de red FortiGate® y otros sistemas de inteligencia instalados en todo el mundo. Los clientes que usan los servicios FortiGuard de Fortinet deberían estar protegidos frente a las vulnerabilidades señaladas en este informe si disponen de los parámetros de configuración apropiados. Los servicios FortiGuard ofrecen soluciones completas de seguridad que incluyen antivirus, prevención de intrusiones, filtrado de contenido Web y capacidades anti-spam. Estos servicios protegen frente a las amenazas tanto a nivel de aplicación como de red. Los laboratorios FortiGuard proporcionan actualizaciones para los servicios FortiGuard, lo que permite a Fortinet ofrecer una combinación de protección inteligente multicapa y protección zero-day frente a las amenazas emergentes. Para aquellos clientes con suscripción a FortiGuard, estas actualizaciones se realizan en todos los productos FortiGate, FortiMail™ y FortiClient™ .

La investigación en curso puede verse en FortiGuard Center o a través de FortiGuard Labs RSS feed. Más detalles sobre tecnologías de seguridad y análisis de amenazas en FortiGuard Blog.

Ilustración: DeiMosz © / Shutterstock.com